Latest News

ข่าวสารจากทางบริษัท

-

14 มกราคม 2569 : แจ้งระบบ B2Bi Service ของ Malaysia ASW ระบบงานจริง (Production) มีปัญหา

ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า วันที่ 14/01/2569 ตั้งแต่เวลา 10.00 น. ระบบ B2Bi Service ของ Malaysia ASW ระบบงานจริง (Production) มีปัญหา ส่งผลกระทบให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ได้ ทั้งนี้อยู่ระหว่างเจ้าหน้าที่มาเลเซียดำเนินการตรวจสอบและแก้ไขปัญหาอย่างเร่งด่วน

หากระบบ Malaysia ASW สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว จะแจ้งให้ทราบในลำดับถัดไป

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

6 มกราคม 2569 : ญี่ปุ่นแจ้งเปิดระบบออกข้อมูล e-CO JTEPA เรียบร้อยแล้ว

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า จะทำการปิดระบบออกข้อมูล e-CO JTEPA ของญี่ปุ่น เพื่อทำการ Maintenance ในวันศุกร์ที่ 26 ธันวาคม 2568 เวลา 20.00 น. ถึงวันจันทร์ที่ 5 มกราคม 2569 เวลา 06.00 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ระบบออกข้อมูล e-CO JTEPA ของญี่ปุ่นจะไม่สามารถออกข้อมูลในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ ญี่ปุ่นได้ทำการเปิดระบบออกข้อมูล e-CO JTEPA เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

5 มกราคม 2569 : แจ้งระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว

เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า วันที่ 05/01/2569 ตั้งแต่เวลา 10.45 น. ระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) ระบบจ่ายไฟขัดข้อง ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ นั้น

ขณะนี้ระบบท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ระบบงานจริง (Production) สามารถตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว วันที่ 05/01/2569 เวลา 11.35 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

4 มกราคม 2569 : Malaysia แจ้งเปิดระบบงานจริง (Production)

4 มกราคม 2569 : เนื่องจากก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า Malaysia จะทำการปิดระบบงานจริง (Production) เพื่อทำการ Upgrade และ Migration ไปยัง ASW Gateway ใหม่ ของ Malaysia ในวันเสาร์ที่ 3 มกราคม 2569 เวลา 11.00 น. ถึงวันอาทิตย์ที่ 4 มกราคม 2569 เวลา 11.00 น. โดยการปิดระบบครั้งนี้จะส่งผลให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ Malaysia ได้ทำการเปิดระบบงานจริง (Production) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

31 ธันวาคม 2568 : บริษัท เทรดสยาม อินเตอร์เนชั่นแนล แจ้งวันหยุดทำการเนื่องในเทศกาลวันขึ้นปีใหม่ 2569

เนื่องในเทศกาลวันขึ้นปีใหม่ 2569 นี้ ทางบริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ขออวยพรให้ลูกค้าทุกท่านประสบแต่ความสุข ความเจริญ มีสุขภาพกายและใจที่แข็งแรง ปราศจากโรคภัยอันตรายทั้งปวง

ทั้งนี้ บริษัทฯ ขอแจ้งให้ทราบว่า จะหยุดทำการในวันที่ 31 ธันวาคม 2568 ถึงวันที่ 2 มกราคม 2569 และจะเปิดทำการตามปกติในวันที่ 5 มกราคม 2569 อย่างไรก็ตาม ระบบการรับ–ส่งข้อมูล Paperless ยังคงให้บริการตามปกติ และในช่วงวันหยุดดังกล่าวจะมีเจ้าหน้าที่ฝ่ายบริการลูกค้าประจำ Office ให้บริการ ระหว่างเวลา 08.30 – 17.00 น. สามารถติดต่อได้ที่เบอร์ 02-350-3200 ต่อ 201-204 และนอกเวลาทำการสามารถติดต่อได้ที่เบอร์ 081-813-9414

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

24 ตุลาคม 2568 : น้อมถวายความอาลัยแด่ สมเด็จพระนางเจ้าสิริกิติ์ พระบรมราชินีนาถ พระบรมราชชนนีพันปีหลวง

.jpg)

สถิตในดวงใจตราบนิจนิรันดร์

น้อมศิระกราน กราบแทบพระยุคลบาท

ด้วยสำนึกในพระมหากรุณาธิคุณเป็นล้นพ้นอันหาที่สุดมิได้

สมเด็จพระนางเจ้าสิริกิติ์ พระบรมราชินีนาถ พระบรมราชชนนีพันปีหลวง

ข้าพระพุทธเจ้า คณะผู้บริหาร และพนักงาน

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด

-

26 กันยายน 2568 : MOU SIGNING CEREMONY between Department of Post Ministry of Technology and Communications, Lao PDR and Tradesiam International

เมื่อวันศุกร์ที่ 26 กันยายน 2568 เวลา 09.30 น. บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด จัดพิธีลงนามบันทึกความเข้าใจ (MOU) ระหว่าง บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด (Tradesiam International - TSI) ราชอาณาจักรไทย และ กรมไปรษณีย์ กระทรวงเทคโนโลยีและการสื่อสาร (Ministry of Technology and Communications) สาธารณรัฐประชาธิปไตยประชาชนลาว (สปป.ลาว) โดย คุณโกวิท ธัญญรัตตกุล กรรมการผู้จัดการ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด และ คุณ Chanthaviphone KHEUAPKHAMVONE อธิบดี Department of Post (DoP), Ministry of Technology and Communications เป็นผู้ลงนามฯ ณ ห้องประชุม โรงแรม Miracle Grand Convention กรุงเทพมหานคร

Link ข่าวพิธีลงนามบันทึกความเข้าใจ (MOU)

-

แจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูล e-Form D ผ่าน ASW บนระบบ Tracking ของประเทศสมาชิกอาเซียน 10 ประเทศ

ทางเจ้าหน้าที่ NSW ขอแจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูลบนระบบ Tracking ของประเทศสมาชิกอาเซียนทั้ง 10 ประเทศ เพื่อเป็นการอำนวยความสะดวกแก่ผู้ประกอบการในการใช้งาน e-Form D ผ่าน ASEAN Single Window โดยมีรายละเอียดตามข้อมูลด้านล่าง

AMS Description Brunei

https://login.bdnsw.gov.bn/ (registered user) Cambodia

https://tracking.nsw.gov.kh/public-search/atiga (public access) Indonesia

https://apps1.insw.go.id/tracking-atiga/index.php (public access)

https://apps1.insw.go.id/ (registered user)Laos

http://101.78.9.237:9838 (public access) Myanmar

https://tracking.mcdnswrp.gov.mm/ (public access) Malaysia

http://newepco.dagangnet.com/dnex/login/index.html (registered user) Philippines

http://info.tradenet.gov.ph/atiga_e-form_d_tracker/ (public access) Singapore

https://www.tradenet.gov.sg/tradenet/login.portal (registered user) Thailand

TH provide the link which is accessible for public:

iOS : https://apps.apple.com/th/app/nsw-e-tracking/id1458687654

Androids : https://play.google.com/store/apps/details?id=com.etacmob

http://www.thainsw.net/ (registered user)Vietnam

https://khaibaohoso.vnsw.gov.vn/common/COFormDTracking (public access) บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW

คุณโกวิท ธัญญรัตตกุล กรรมการผู้จัดการ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW โดยมี นายสมพงษ์ อัศวบุญมี ผู้จัดการฝ่ายธุรกิจแลกเปลี่ยนข้อมูล บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ในฐานะผู้ให้บริการระบบ NSW เป็นผู้มอบ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ได้ผ่านการทดสอบด้านเชื่อมโยงข้อมูลผ่านระบบ NSW และมีคุณสมบัติครบถ้วนตามประกาศข้อกำหนดการเชื่อมโยงข้อมูลกับระบบ National Single Window (NSW)

-

ประกาศการขึ้นทะเบียนเป็น NSP (NSW Service Provider) อย่างเป็นทางการภายใต้ระบบ National Single Window (NSW) ของประเทศไทย

ตามประกาศ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) เรื่องข้อกำหนดการเชื่อมโยงข้อมูลกับระบบ National Single Window (NSW) ประกาศ ณ วันที่ 19 ธ.ค.2565 หมวด ก ข้อ 2. มาตรฐานทางด้านเทคนิค กำหนดให้ผู้ใช้บริการ ที่มีความประสงค์เชื่อมโยงข้อมูลกับระบบ NSW จะต้องดำเนินการตามที่ผู้ให้บริการระบบ NSW กำหนด และต้องมีการกำหนดกระบวนการทางธุรกิจและแบบจำลองข้อมูล (Business Process and Information Models) ที่สอดคล้องกับ รูปแบบ ebXML และระบบจะต้องมีการจัดทำ Collaborations Protocol Agreement (CPA) ซึ่งเป็นการดำเนินการ ด้านเทคนิค ที่ครอบคลุมถึงความปลอดภัยทางไซเบอร์ และความสามารถในการเชื่อมโยงระบบสารสนเทศต่างแพลตฟอร์ม ร่วมกับผู้ให้บริการระบบ NSW นั้น

บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ในฐานะ NSW Operator ขอแจ้งให้ทราบว่า ปัจจุบันมีผู้ให้บริการ เชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ผ่านระบบ NSW บางรายยังไม่ได้ขึ้นทะเบียนเป็นผู้ให้บริการเชื่อมโยงข้อมูลทาง อิเล็กทรอนิกส์ (NSW Service Provider : NSP) อย่างถูกต้องตามประกาศข้างต้น และ CPA ของผู้ให้บริการรายดังกล่าวจะสิ้นสุดลงในวันที่ 4 ธันวาคม 2567 เวลา 13.32 น. ซึ่งอาจส่งผลกระทบต่อความต่อเนื่องและความปลอดภัยในการเชื่อมโยงข้อมูลทางอิเล็กทรอนิกส์ผ่านระบบ NSW ได้

ดังนั้น บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) จึงขอแจ้งให้ผู้ประกอบการที่ประกอบธุรกิจเกี่ยวข้องกับการนำเข้า - ส่งออก หรือตัวแทนที่ใช้บริการ NSW ผ่านผู้ให้บริการเชื่อมโยงข้อมูลอิเล็กทรอนิกส์ที่ยังไม่ได้ขึ้นทะเบียนกับบริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ดำเนินการสมัครขอใช้บริการเชื่อมโยงข้อมูลอิเล็กทรอนิกส์ผ่านระบบ NSW จากผู้ให้บริการที่ได้ขึ้นทะเบียนเป็น NSP โดยถูกต้องแล้วก่อนวันที่ 4 ธันวาคม 2567 เพื่อให้สามารถใช้บริการระบบ NSW ได้อย่างต่อเนื่องและมีความปลอดภัยทางไซเบอร์ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ขอสงวนสิทธิ์ความรับผิดชอบในความเสียหายใดๆ อันเกิดจากกรณีที่ผู้ประกอบการมิได้ใช้บริการจาก NSP ที่ได้ขึ้นทะเบียนไว้ถูกต้องภายในระยะเวลาดังกล่าวตามประกาศฉบับนี้ ทั้งนี้ปัจจุบัน NSP ที่ขึ้นทะเบียนแล้วมีจำนวน 8 ราย ได้แก่

1. บริษัท ทิฟฟ่า อีดีไอ เซอร์วิสเซส จำกัด

2. บริษัท อี-คัสตอม เซอร์วิส จำกัด

3. บริษัท เค-ซอฟท์แวร์ จำกัด

4. บริษัท คอมพิวเตอร์ ดาต้า ซิสเต็ม จำกัด

5. บริษัท ไทยเทรดเน็ท จำกัด

6. บริษัท อีดีไอ สยาม จำกัด

7. บริษัท ขวัญชัย เทคโนโลยี แอนด์ คอนซัลแตนท์จำกัด

8. บริษัท เทรด สยาม อินเตอร์เนชั่นแนล จำกัด

ข่าวสารภัยคุกคามทางไซเบอร์

-

15 มกราคม 2569 : พบแฮกเกอร์ใช้เทคนิค Browser-in-the-Browser (BitB) สร้างหน้าต่างล็อกอินปลอมดักจับรหัสผ่าน Facebook

ในช่วง 6 เดือนที่ผ่านมา ผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์จาก Trellix ได้ตรวจพบแนวโน้มการโจมตีที่พุ่งเป้าไปยังผู้ใช้งาน Facebook โดยใช้เทคนิคที่เรียกว่า Browser-in-the-Browser (BitB) เพิ่มขึ้นอย่างมีนัยสำคัญ เทคนิคนี้ถูกพัฒนาขึ้นโดยนักวิจัยความปลอดภัย mr.d0x ตั้งแต่ปี 2022 โดยแฮกเกอร์จะสร้างหน้าต่างป๊อปอัป (Pop-up) สำหรับล็อกอินที่จำลองอินเทอร์เฟซ แถบชื่อเรื่อง และ URL ให้เหมือนกับหน้าล็อกอินจริงของ Facebook ทุกประการผ่านการใช้คำสั่ง iframe ซึ่งทำให้ผู้ใช้งานทั่วไปแยกแยะด้วยตาเปล่าได้ยากมาก ว่าหน้าต่างที่ปรากฏขึ้นมานั้น แท้จริงแล้วเป็นเพียงองค์ประกอบกราฟิกที่ซ้อนอยู่บนหน้าเว็บของคนร้าย ไม่ใช่หน้าต่างเบราว์เซอร์ใหม่ของจริง

กลยุทธ์ของแฮกเกอร์ในปัจจุบันมีการยกระดับความน่าเชื่อถือโดยการใช้โครงสร้างพื้นฐานที่ถูกต้องตามกฎหมาย เช่น การฝากหน้าเว็บ Phishing ไว้บนบริการ Cloud Hosting อย่าง Netlify หรือ Vercel เพื่อหลบเลี่ยงระบบตรวจจับความปลอดภัย กระบวนการหลอกลวงมักเริ่มต้นด้วยการส่งอีเมลแอบอ้างเป็นสำนักงานกฎหมาย หรือทีมงาน Meta แจ้งเตือนเหยื่อเรื่องการละเมิดลิขสิทธิ์หรือขู่จะทำการระงับบัญชี เพื่อกระตุ้นความหวาดกลัว เมื่อเหยื่อคลิกลิงก์จะถูกพาไปยังหน้าเว็บปลอมที่มีแบบฟอร์มการขออุทธรณ์ หรือหน้าต่างล็อกอินแบบ BitB เพื่อขโมยชื่อผู้ใช้งาน รหัสผ่าน และข้อมูลส่วนบุคคลไปใช้ในการฉ้อโกงหรือสวมรอยต่อไป

สำหรับวิธีการตรวจสอบและป้องกันเทคนิค BitB ผู้ใช้งานสามารถทดสอบง่าย ๆ ด้วยการพยายาม “ลาก” หน้าต่างป๊อปอัปล็อกอินนั้นออกนอกขอบของหน้าต่างเบราว์เซอร์หลัก หากไม่สามารถลากออกมาได้ หรือติดอยู่ที่ขอบหน้าเว็บ แสดงว่าเป็นหน้าต่างปลอมที่สร้างจาก iframe นอกจากนี้ ผู้ใช้งานควรหลีกเลี่ยงการคลิกลิงก์จากอีเมลแจ้งเตือนที่น่าสงสัย โดยควรเข้าสู่ระบบผ่านเว็บไซต์หลักโดยตรง และสิ่งสำคัญที่สุดคือการเปิดใช้งานการยืนยันตัวตนแบบสองขั้นตอน (2FA) เพื่อเพิ่มเกราะป้องกันอีกหนึ่งชั้นในกรณีที่รหัสผ่านถูกขโมยไป

-

13 มกราคม 2569 : Google ออกอัปเดตความปลอดภัย Android เดือนมกราคม แก้ไขช่องโหว่ใน Dolby Decoder

Google ได้เผยแพร่อัปเดตความปลอดภัยของระบบปฏิบัติการ Android ประจำเดือนมกราคม 2026 เพื่อแก้ไขช่องโหว่ร้ายแรงในตัวถอดรหัสเสียง Dolby Digital Plus (Dolby DD+) ที่หมายเลข CVE-2025-54957 ซึ่งถูกจัดอยู่ในระดับ Critical โดยช่องโหว่ดังกล่าวถูกค้นพบโดยนักวิจัยจาก Google Project Zero ตั้งแต่เดือนตุลาคม 2025 และก่อนหน้านี้ Google ได้เริ่มปล่อยแพตช์แก้ไขให้กับอุปกรณ์ Pixel ไปแล้วในเดือนธันวาคม 2025 ก่อนขยายการแก้ไขไปยังอุปกรณ์ Android ทุกรุ่นผ่านอัปเดตล่าสุด

ช่องโหว่นี้เกิดขึ้นใน Dolby DD+ Unified Decoder (UDC) เวอร์ชัน 4.5 ถึง 4.13 ที่อาจทำให้เกิดการเขียนข้อมูลเกินขอบเขตหน่วยความจำ (out-of-bounds write) เมื่อประมวลผลไฟล์เสียง DD+ ที่ถูกสร้างขึ้นมาเป็นพิเศษ แม้ไฟล์ดังกล่าวจะอยู่ในรูปแบบที่ถูกต้องก็ตาม โดยปัญหามีสาเหตุมาจากการคำนวณความยาวของข้อมูลผิดพลาดจาก integer overflow ส่งผลให้มีการจัดสรรหน่วยความจำไม่เพียงพอ และทำให้กลไกตรวจสอบขอบเขตไม่สามารถทำงานได้อย่างมีประสิทธิภาพ ซึ่งอาจนำไปสู่การเขียนทับโครงสร้างข้อมูลสำคัญหรือ pointer ภายในหน่วยความจำ และเพิ่มความเสี่ยงหากถูกนำไปใช้ร่วมกับช่องโหว่อื่น ๆ บนอุปกรณ์ Android

นักวิจัยของ Google ระบุว่าในระบบ Android ช่องโหว่นี้เข้าข่ายเป็น “zero-click vulnerability” เนื่องจากระบบจะถอดรหัสไฟล์เสียงที่ได้รับโดยอัตโนมัติ เช่น ข้อความเสียงหรือไฟล์แนบ เพื่อการประมวลผลหรือถอดเสียง โดยไม่ต้องอาศัยการโต้ตอบจากผู้ใช้งาน ซึ่งทำให้ความเสี่ยงเพิ่มสูงขึ้น ทาง Google จึงแนะนำให้ผู้ใช้งานและผู้ดูแลระบบอัปเดตอุปกรณ์ Android เป็นเวอร์ชันล่าสุดโดยเร็ว เพื่อป้องกันการถูกโจมตีจากช่องโหว่ดังกล่าว

-

11 มกราคม 2569 : พบแคมเปญโจมตีแบบ ClickFix ใช้หน้าจอฟ้าของ Windows (BSOD) ปลอม เพื่อหลอกติดตั้งมัลแวร์

นักวิจัยด้านความปลอดภัยจาก Securonix ได้ตรวจพบการโจมตีทางไซเบอร์ระลอกใหม่ในชื่อ PHALT#BLYX ที่มุ่งเป้าไปยังธุรกิจกลุ่มการท่องเที่ยวและการโรงแรม โดยแฮกเกอร์จะใช้วิธีการส่งอีเมล Phishing แอบอ้างว่าเป็นลูกค้าจาก Booking[.]com ที่ต้องการยกเลิกการจองห้องพักพร้อมกับขอเงินคืนเป็นจำนวนเงินที่สูง เพื่อสร้างความเร่งด่วน เมื่อพนักงานกดลิงก์ในอีเมลก็จะถูกนำไปยังเว็บไซต์ปลอมที่ลอกเลียนแบบหน้าตาของ Booking[.]com ได้อย่างแนบเนียน จนยากที่จะแยกแยะด้วยตาเปล่าได้

ความน่าสนใจของการโจมตีครั้งนี้คือการใช้เทคนิคการหลอกลวงที่เรียกว่า ClickFix ร่วมกับการสร้างหน้าจอฟ้าแสดงข้อผิดพลาด (Blue Screen of Death : BSOD) ปลอม โดยเว็บไซต์ปลอมจะแสดงข้อความแจ้งเตือนว่า “โหลดหน้านานเกินไป” และเมื่อผู้ใช้งานกดรีเฟรช เบราว์เซอร์จะแสดงภาพหน้าจอสีฟ้าเลียนแบบอาการเครื่องค้าง พร้อมคำแนะนำที่หลอกลวงให้ผู้ใช้งานกดปุ่ม Windows + R ตามด้วย Ctrl + V และ Enter เพื่อแก้ไขปัญหา ซึ่งแท้จริงแล้วขั้นตอนเหล่านี้คือการหลอกให้ผู้ใช้งานวางชุดคำสั่งอันตราย (Malicious PowerShell) ที่แฮกเกอร์ฝังไว้ในคลิปบอร์ดลงไปในเครื่องด้วยตนเอง

หากเหยื่อหลงเชื่อทำตามขั้นตอนดังกล่าว ชุดคำสั่งจะทำการดาวน์โหลดและติดตั้งมัลแวร์ประเภท Remote Access Trojan (RAT) ที่ชื่อว่า DCRAT ลงในระบบทันที โดยมัลแวร์ตัวนี้มีความสามารถในการเข้าควบคุมเครื่องจากระยะไกล ดักจับการกดแป้นพิมพ์ ขโมยข้อมูลสำคัญ รวมถึงสามารถแอบติดตั้งโปรแกรมขุดเหรียญคริปโต และใช้เครื่องของเหยื่อเป็นฐานในการโจมตีเครือข่ายภายในองค์กรต่อไปได้ โดยกระบวนการทั้งหมดนี้ถูกออกแบบมาให้หลบเลี่ยงการตรวจจับของ Windows Defender ได้อีกด้วย

-

9 มกราคม 2569 : VVS Stealer” มัลแวร์ขโมยข้อมูล เลี่ยงการตรวจจับ มุ่งเป้าบัญชี Discord และข้อมูลเบราว์เซอร์

นักวิจัยด้านความปลอดภัยไซเบอร์ตรวจพบมัลแวร์ขโมยข้อมูลสายพันธุ์ใหม่ชื่อ “VVS Stealer” ที่พัฒนาด้วยภาษา Python และใช้เทคนิคอำพรางโค้ด (Obfuscation) อย่างซับซ้อนด้วยเครื่องมือ Pyarmor เพื่อเลี่ยงระบบตรวจจับความปลอดภัย มัลแวร์ถูกจำหน่ายใน Telegram ตั้งแต่เดือนเมษายน 2025 ด้วยราคาเริ่มต้นเพียง 10 ยูโร (ประมาณ 370 บาท) โดยมุ่งเป้าโจมตีบัญชี Discord และขโมยข้อมูลจากเว็บเบราว์เซอร์ Chromium และ Firefox เช่น คุกกี้ ประวัติการใช้งาน และรหัสผ่านที่บันทึกไว้

เมื่อเหยื่อติดตั้งโปรแกรม มัลแวร์จะฝังตัวในโฟลเดอร์ Startup เพื่อรันอัตโนมัติทุกครั้งที่เปิดเครื่อง และแสดงหน้าต่างแจ้งเตือนข้อผิดพลาดร้ายแรง “Fatal Error” ปลอม เพื่อทำให้ผู้ใช้เข้าใจว่าเป็นข้อผิดพลาดทั่วไป จุดเด่นคือสามารถทำ Discord Injection โดยสั่งปิดโปรแกรม Discord ที่กำลังทำงานแล้วดาวน์โหลด JavaScript Payload เพื่อดักจับโทเคนและข้อมูลบัญชีผู้ใช้ผ่านโปรโตคอล Chrome DevTools

ความอันตรายของ VVS Stealer อยู่ที่การผสานภาษา Python ซึ่งใช้งานง่าย เข้ากับเทคนิคการอำพรางโค้ดขั้นสูง ทำให้ตรวจจับและวิเคราะห์ย้อนกลับได้ยาก ทั้งนี้ มีรายงานเพิ่มเติมว่ากลุ่มผู้ไม่หวังดีนำข้อมูลบัญชีผู้ดูแลระบบที่ถูกขโมยด้วย Infostealer ใช้ยึดระบบขององค์กรและใช้เป็นฐานปล่อยมัลแวร์ต่อแบบลูกโซ่ (ClickFix campaigns) ส่งผลให้การแพร่กระจายขยายวงกว้างและตรวจสอบได้ยากขึ้น

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2026/01/new-vvs-stealer-malware-targets-discord.html

-

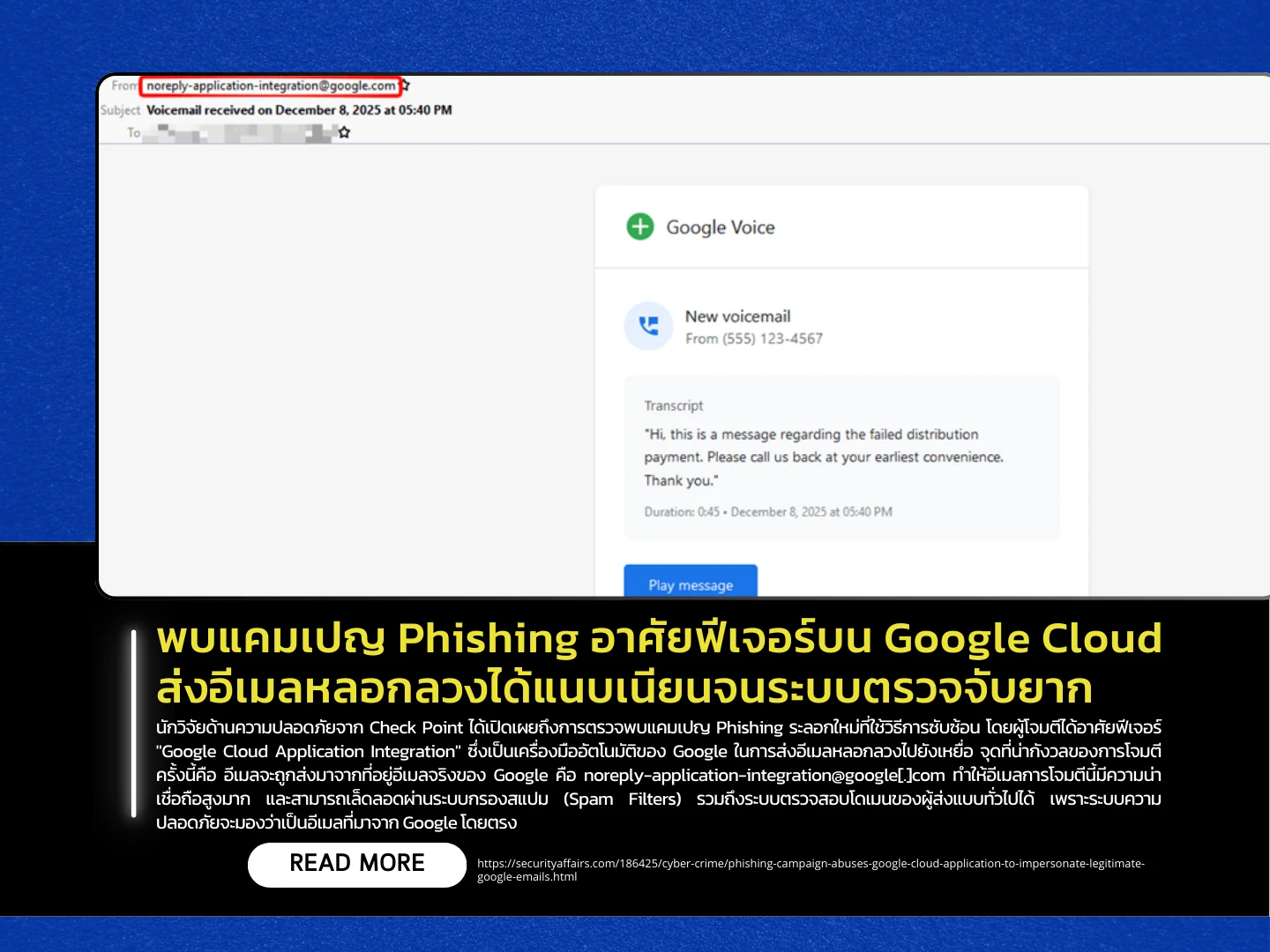

7 มกราคม 2569 : พบแคมเปญ Phishing อาศัยฟีเจอร์บน Google Cloud ส่งอีเมลหลอกลวงได้แนบเนียนจนระบบตรวจจับยาก

นักวิจัยด้านความปลอดภัยจาก Check Point ได้เปิดเผยถึงการตรวจพบแคมเปญ Phishing ระลอกใหม่ที่ใช้วิธีการซับซ้อน โดยผู้โจมตีได้อาศัยฟีเจอร์ “Google Cloud Application Integration” ซึ่งเป็นเครื่องมืออัตโนมัติของ Google ในการส่งอีเมลหลอกลวงไปยังเหยื่อ จุดที่น่ากังวลของการโจมตีครั้งนี้คือ อีเมลจะถูกส่งมาจากที่อยู่อีเมลจริงของ Google คือ noreply-application-integration@google[.]com ทำให้อีเมลการโจมตีนี้มีความน่าเชื่อถือสูงมาก และสามารถเล็ดลอดผ่านระบบกรองสแปม (Spam Filters) รวมถึงระบบตรวจสอบโดเมนของผู้ส่งแบบทั่วไปได้ เพราะระบบความปลอดภัยจะมองว่าเป็นอีเมลที่มาจาก Google โดยตรง

จกลวิธีในการโจมตีเริ่มจากการส่งอีเมลที่เลียนแบบรูปแบบของ Google อย่างแนบเนียน เช่น การแจ้งเตือนไฟล์เสียง Voicemail หรือการแชร์เอกสารสำคัญ เพื่อกระตุ้นให้เหยื่อคลิกลิงก์ เมื่อมีการคลิก ระบบจะใช้เทคนิคการเปลี่ยนเส้นทาง (Redirection) แบบหลายขั้นตอน โดยเริ่มจากลิงก์ที่ดูปลอดภัยบน storage.cloud.google[.]com เพื่อสร้างความเชื่อใจ จากนั้นจะส่งต่อไปยังหน้าเว็บที่มี CAPTCHA ปลอม เพื่อหลบเลี่ยงการตรวจสอบของบอท และสุดท้ายจะนำพาเหยื่อไปยังหน้าล็อกอินปลอมของ Microsoft บนโดเมนอื่นที่ไม่ใช่ของจริง เพื่อทำการขโมยรหัสผ่าน ทั้งนี้ พบว่ามีอีเมลโจมตีกว่า 9,400 ฉบับถูกส่งออกไปในช่วงเวลาเพียง 2 สัปดาห์ โดยมีเป้าหมายหลักเป็นกลุ่มอุตสาหกรรมการผลิต กลุ่มด้านเทคโนโลยี และการเงิน

ทางด้าน Google ได้ออกแถลงการณ์ยืนยันว่าได้รับทราบและได้ดำเนินการบล็อกแคมเปญ Phishing กลุ่มนี้แล้ว พร้อมชี้แจงว่าเหตุการณ์นี้เกิดจากการที่ผู้ไม่หวังดีนำเครื่องมือ Workflow Automation ของ Google ไปใช้งานในทางที่ผิด มิใช่การที่โครงสร้างพื้นฐานหรือระบบของ Google ถูกเจาะระบบแต่อย่างใด ซึ่งกรณีศึกษานี้สะท้อนให้เห็นว่า แม้จะเป็นอีเมลที่ส่งมาจากผู้ให้บริการ Cloud ที่น่าเชื่อถือ ก็ยังมีความเสี่ยงที่จะถูกโจมตีอยู่ ดังนั้น ผู้ใช้งานและองค์กรจึงจำเป็นต้องเพิ่มความระมัดระวังในการตรวจสอบลิงก์และอีเมลแจ้งเตือนต่าง ๆ ให้รอบคอบยิ่งขึ้น แม้ว่าผู้ส่งจะดูเหมือนมาจากต้นทางที่ถูกต้องก็ตาม

-

5 มกราคม 2569 : ฟินแลนด์ยึดเรือสินค้าสอบปม “วินาศกรรม” หลังลากสมอตัดเคเบิลเน็ตใต้ทะเลขาด

ทางการฟินแลนด์เข้ายึดเรือสินค้าและควบคุมตัวลูกเรือ หลังเกิดเหตุสายเคเบิลอินเทอร์เน็ตใต้ทะเลของบริษัท Elisa ที่เชื่อมต่อระหว่างฟินแลนด์และเอสโตเนียขาดลงช่วงเช้ามืดวันปีใหม่ โดยหน่วยงานกำกับดูแลทางทะเลของฟินแลนด์พบเรือลำดังกล่าวกำลังลากสมอผ่านจุดเกิดเหตุขณะเดินทางออกจากเซนต์ปีเตอร์สเบิร์ก จึงได้นำเรือเข้าตรวจสอบเพื่อหาสาเหตุที่แท้จริง

จากการตรวจค้น เจ้าหน้าที่ได้จับกุมลูกเรือ 2 ราย สัญชาติรัสเซียและอาเซอร์ไบจาน เพื่อสอบสวนในข้อหา “ก่อวินาศกรรมร้ายแรง” (Aggravated Sabotage) พร้อมตรวจพบสินค้าที่อยู่ภายใต้มาตรการจำกัดทางการค้าของสหภาพยุโรปซุกซ่อนอยู่บนเรือ ทำให้เจ้าหน้าที่มุ่งเป้าสอบสวนไปที่ สงครามไฮบริด (Hybrid Warfare) หรือการจงใจทำลายโครงสร้างพื้นฐานสำคัญ มากกว่าเป็นเพียงอุบัติเหตุทางทะเลทั่วไป

เหตุการณ์ยิ่งเพิ่มความน่าสงสัยเมื่อพบสายเคเบิลเส้นที่สองของบริษัท Arelion ได้รับความเสียหายในวันเดียวกัน แม้ระบบสำรองจะช่วยให้การสื่อสารยังดำเนินต่อได้ แต่ทางการฟินแลนด์ได้ยกระดับการเฝ้าระวังด้านความมั่นคง ทีมสอบสวนกำลังใช้หุ่นยนต์ใต้น้ำลงไปเก็บหลักฐาน เพื่อพิสูจน์เจตนาที่แท้จริงของเหตุการณ์ดังกล่าว

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://hackread.com/finnish-detain-crew-undersea-internet-cable/

-

3 มกราคม 2569 : เหตุข้อมูลรั่วไหลของ Covenant Health หลังถูกโจมตีด้วยแรนซัมแวร์ ส่งผลกระทบต่อผู้คนกว่า 478,000 ราย

Covenant Health เป็นองค์กรด้านสาธารณสุขของสหรัฐอเมริกา เปิดเผยว่าเกิดเหตุโจมตีทางไซเบอร์จากมัลแวร์เรียกค่าไถ่ (Ransomware) ในช่วงเดือนพฤษภาคม 2025 ส่งผลให้ข้อมูลส่วนบุคคลและข้อมูลด้านสุขภาพของบุคคลมากกว่า 478,000 ราย ถูกเข้าถึงโดยไม่ได้รับอนุญาต โดย Covenant Health ให้บริการด้านการแพทย์ผ่านโรงพยาบาลและสถานพยาบาลในหลายรัฐ ได้แก่ แมสซาชูเซตส์, เมน, นิวแฮมป์เชียร์, เพนซิลเวเนีย และเวอร์มอนต์

Covenant Health รายงานว่าเหตุโจมตีเริ่มขึ้นเมื่อวันที่ 26 พฤษภาคม 2025 ส่งผลให้ต้องปิดระบบไอทีในโรงพยาบาล คลินิก และสถานพยาบาลหลายแห่งเป็นการชั่วคราว เพื่อควบคุมสถานการณ์และจำกัดความเสียหาย พร้อมกับว่าจ้างผู้เชี่ยวชาญด้านความมั่นคงปลอดภัยไซเบอร์เข้ามาตรวจสอบ ต่อมาในเดือนมิถุนายน กลุ่มแรนซัมแวร์ Qilin ได้ออกมาอ้างถึงการเป็นผู้โจมตีในครั้งนี้ และระบุว่าสามารถขโมยข้อมูลออกไปได้มากถึง 850 กิกะไบต์

จากการตรวจสอบล่าสุด Covenant Health ได้แก้ไขจำนวนผู้ได้รับผลกระทบจากเดิม 7,800 ราย เป็น 478,188 ราย โดยข้อมูลที่อาจถูกเปิดเผยประกอบด้วย ชื่อ–นามสกุล วันเดือนปีเกิด ที่อยู่ หมายเลขประกันสังคม (SSN) หมายเลขเวชระเบียน ข้อมูลประกันสุขภาพ และข้อมูลการรักษา โดยบริษัทได้เริ่มส่งหนังสือแจ้งเตือนไปยังผู้ได้รับผลกระทบตั้งแต่วันที่ 31 ธันวาคม 2025 พร้อมจัดตั้งศูนย์บริการเฉพาะกิจ และให้บริการติดตามเครดิตโดยไม่เสียค่าใช้จ่ายแก่ผู้ที่ข้อมูลสำคัญอาจได้รับผลกระทบ รวมถึงเพิ่มมาตรการความมั่นคงปลอดภัยของระบบเพื่อป้องกันไม่ให้เกิดเหตุซ้ำอีก

-

1 มกราคม 2569 : Fortinet Firewall กว่า 10,000 เครื่องทั่วโลกยังเสี่ยงถูกเจาะระบบผ่านช่องโหว่บายพาส 2FA

ข้อมูลล่าสุดจาก Shadowserver เปิดเผยว่า ปัจจุบันยังมีอุปกรณ์ Fortinet Firewall มากกว่า 10,000 เครื่อง ที่เชื่อมต่อกับอินเทอร์เน็ตโดยไม่ได้รับการอัปเดตแพตช์ และกำลังตกเป็นเป้าหมายการโจมตีผ่านช่องโหว่ CVE-2020-12812 ซึ่งเป็นช่องโหว่ระดับวิกฤตที่ถูกค้นพบมาตั้งแต่ปี 2020 ซึ่งจากสถิติระบุว่าภูมิภาคเอเชียมีความเสี่ยงสูงสุดโดยมีเครื่องที่ถูกเปิดเผยกว่า 5,355 เครื่อง รองลงมาคืออเมริกาเหนือและยุโรป โดยทาง Fortinet ได้ออกประกาศเตือนเมื่อสัปดาห์ที่ผ่านมาว่ายังคงตรวจพบความพยายามในการใช้ช่องโหว่นี้โจมตีอุปกรณ์ที่มีการตั้งค่าไม่รัดกุมอย่างต่อเนื่อง

ช่องโหว่ CVE-2020-12812 มีคะแนนความรุนแรงระดับ 9.8/10 ส่งผลกระทบต่ออุปกรณ์ FortiGate ที่ใช้งาน SSL VPN ร่วมกับ LDAP โดยจุดอ่อนนี้เปิดช่องให้แฮกเกอร์สามารถหลบเลี่ยงขั้นตอนการยืนยันตัวตนแบบสองปัจจัย (2FA) ได้ เพียงแค่เปลี่ยนตัวอักษรพิมพ์เล็กหรือพิมพ์ใหญ่ ของชื่อผู้ใช้งานในขั้นตอนการล็อกอิน ซึ่งจะทำให้ระบบข้ามการถามรหัส FortiToken ไปทันที แม้ทางผู้ผลิตจะออกแพตช์แก้ไขใน FortiOS เวอร์ชัน 6.4.1, 6.2.4 และ 6.0.10 แล้ว แต่จำนวนเครื่องที่ยังไม่อัปเดตชี้ให้เห็นว่าองค์กรจำนวนมากยังคงละเลยความเสี่ยงนี้

ในอดีตหน่วยงานด้านความปลอดภัยอย่าง CISA และ FBI เคยออกประกาศเตือนว่าช่องโหว่นี้เป็นเครื่องมือสำคัญที่กลุ่มแฮกเกอร์ระดับชาติและกลุ่ม Ransomware ใช้ในการเจาะเข้าสู่ระบบ รวมถึงกรณีศึกษาล่าสุดที่กลุ่ม Volt Typhoon จากจีนใช้ช่องโหว่ของ FortiOS ในการฝังมัลแวร์ ดังนั้น ผู้ดูแลระบบจึงควรเร่งตรวจสอบเวอร์ชันเฟิร์มแวร์และทำการอัปเดตทันที หรือหากไม่สามารถทำได้ ควรปิดการตั้งค่า username-case-sensitivity เพื่อป้องกันการถูกบายพาสระบบยืนยันตัวตน