Latest News

ข่าวสารจากทางบริษัท

-

บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW

คุณโกวิท ธัญญรัตตกุล กรรมการผู้จัดการ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด เข้ารับมอบหนังสือรับรองผลการทดสอบด้านการเชื่อมโยงข้อมูลผ่านระบบ NSW จากผู้ให้บริการระบบ NSW โดยมี นายสมพงษ์ อัศวบุญมี ผู้จัดการฝ่ายธุรกิจแลกเปลี่ยนข้อมูล บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ในฐานะผู้ให้บริการระบบ NSW เป็นผู้มอบ บริษัท เทรดสยาม อินเตอร์เนชั่นแนล จำกัด ได้ผ่านการทดสอบด้านเชื่อมโยงข้อมูลผ่านระบบ NSW และมีคุณสมบัติครบถ้วนตามประกาศข้อกำหนดการเชื่อมโยงข้อมูลกับระบบ National Single Window (NSW)

-

12 กรกฎาคม 2567 : กรมเชื้อเพลิงธรรมชาติ (DMF) แจ้งขยายเวลาปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test)

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากทางเจ้าหน้าที่ NSW ทราบว่า กรมเชื้อเพลิงธรรมชาติ (DMF) จะทำการปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) ในวันศุกร์ที่ 12 กรกฎาคม 2567 เวลา 16.30 น. ถึงวันเสาร์ที่ 13 กรกฎาคม 2567 เวลา 12.00 น. เพื่อบำรุงรักษาระบบไฟฟ้าเชิงป้องกัน นั้น

ทางเทรดสยามได้รับแจ้งเพิ่มเติมจากทางเจ้าหน้าที่ NSW ว่ากรมเชื้อเพลิงธรรมชาติ (DMF) ขอขยายเวลาการปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) จากกำหนดการเดิมวันศุกร์ที่ 12 กรกฎาคม 2567 เวลา 16.30 น. ถึงวันเสาร์ที่ 13 กรกฎาคม 2567 เวลา 12.00 น. เป็นวันศุกร์ที่ 12 กรกฎาคม 2567 เวลา 16.30 น. ถึงวันจันทร์ที่ 15 กรกฎาคม 2567 เวลา 10.00 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

8 กรกฎาคม 2567 : กรมวิชาการเกษตร (DOA) แจ้งยกเลิกใช้รหัสยกเว้น EXEMPT100

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากทางเจ้าหน้าที่ NSW ทราบว่า ระบบขอใบอนุญาต ใบผ่านด่าน (ในกลุ่มสินค้ายางพารา) ของกรมวิชาการเกษตร (DOA) ไม่สามารถส่งข้อมูลเพื่อจัดทำใบขน และส่งผลการตรวจร่วมผ่านระบบอิเล็กทรอนิกส์เพื่อตรวจปล่อยได้ เนื่องจากระบบ Gateway ขัดข้อง ทั้งนี้เพื่ออำนวยความสะดวกให้กับผู้ประกอบการ จึงขอเปิดใช้งานรหัสยกเว้น EXEMPT100 ตั้งแต่วันที่ 03/07/2567 ถึงวันที่ 08/07/2567 โดยให้ระบุ Issue Date ตามวันที่จัดทำใบขนสินค้า ในการส่งข้อมูลตรวจปล่อยสินค้า พนักงานเจ้าหน้าที่ประจำด่านตรวจพืชจะประทับตราแสดงผลตรวจและลงลายมือชื่อบนหน้าใบขนสินค้า เพื่อยืนยันผลการตรวจมายังเจ้าหน้าที่กรมศุลกากร นั้น

ขณะนี้ระบบขอใบอนุญาต ใบผ่านด่าน (ในกลุ่มสินค้ายางพารา) ของกรมวิชาการเกษตร (DOA) สามารถรับ - ส่งข้อมูลได้ตามปกติเรียบร้อยแล้ว จึงขอยกเลิกการใช้รหัสยกเว้น EXEMPT100 มา ณ โอกาสนี้

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

29 มิถุนายน 2567 : ASW Singapore แจ้งเปิดระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากทางเจ้าหน้าที่ NSW ทราบว่า ASW Singapore แจ้งปิดปรับปรุงระบบในส่วนของระบบงานจริง (Production) ในวันเสาร์ที่ 29 มิถุนายน 2567 เวลา 17.00 - 19.00 น. ทำให้ไม่สามารถรับ - ส่งข้อมูลหนังสือรับรองถิ่นกำเนิดสินค้าแบบอิเล็กทรอนิกส์ (e-Form D) และข้อมูลใบขนสินค้าอาเซียน (ACDD) ในช่วงวันและเวลาดังกล่าวได้ นั้น

ASW Singapore ได้ทำการเปิดระบบ ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

26 มิถุนายน 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากทางเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เพื่อปรับปรุงระบบ ในวันพุธที่ 19 มิถุนายน 2567 เวลา 18.00 น. ถึงวันพุธที่ 26 มิถุนายน 2567 เวลา 18.00 น. นั้นในวันพุธที่ 19 มิถุนายน 2567 เวลา 18.00 น. ถึงวันพุธที่ 26 มิถุนายน 2567 เวลา 18.00 น.

การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

23 มิถุนายน 2567 : แจ้งเปิดระบบแลกเปลี่ยนข้อมูลระหว่างองค์กรของ NSW ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) จะทำการปิดระบบ NSW ในส่วนของระบบงานจริง (Production) เพื่อดำเนินการซักซ้อมแผนและเตรียมความพร้อมสำหรับรองรับสถานการณ์ฉุกเฉินต่างๆ ตามแผนการบริหารจัดการความต่อเนื่องระบบ Business Continuity Plan (BCP) ประจำปี 2567 ครั้งที่ 1 ในส่วนของวันอาทิตย์ที่ 23 มิถุนายน 2567 เวลา 06.00 - 07.30 น. (รวมเป็นระยะเวลา 1 ชั่วโมง 30 นาที) โดยการปิดระบบครั้งนี้ ผู้ประกอบการนำเข้า-ส่งออก สายเรือ ตัวแทนสายเรือ ตัวแทนอากาศยาน และหน่วยงานผู้ออกใบอนุญาต/ใบรับรอง จะไม่สามารถส่งข้อมูลใบขนสินค้า Manifest และใบอนุญาต/ใบรับรองเข้ามาในระบบ NSW (Production) และไม่สามารถใช้งานเว็บไซต์ www.thainsw.net ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) ได้ทำการเปิดระบบ NSW ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 23 มิถุนายน 2567 เวลา 07.00 น. ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

18 มิถุนายน 2567 : แจ้งยกเลิกใช้รหัสยกเว้น EXEMPT100 ของกรมการปกครอง (DOPA)

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ระบบการรับ-ส่งข้อมูลใบอนุญาต/ใบแจ้งการนำเข้า (LPI) แบบอิเล็กทรอนิกส์ของกรมการปกครอง (DOPA) ขัดข้อง ทำให้ไม่สามารถรับ-ส่งข้อมูลดังกล่าวได้ จึงขอเปิดใช้งานรหัสยกเว้น EXEMPT100 ตั้งแต่วันที่ 07/06/2567 ถึงวันที่ 17/06/2567 โดยให้ระบุ Issue Date ตามวันที่จัดทำใบขนสินค้า นั้น

ขณะนี้ระบบของกรมการปกครอง (DOPA) สามารถรับ - ส่งข้อมูลได้ตามปกติเรียบร้อยแล้ว จึงขอยกเลิกการใช้รหัสยกเว้น EXEMPT100 มา ณ โอกาสนี้

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

16 มิถุนายน 2567 : แจ้งเปิดระบบแลกเปลี่ยนข้อมูลระหว่างองค์กรของ NSW ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) ทำการปิดระบบ NSW ในส่วนของระบบงานจริง (Production) เพื่อดำเนินการซักซ้อมแผนและเตรียมความพร้อมสำหรับรองรับสถานการณ์ฉุกเฉินต่างๆ ตามแผนการบริหารจัดการความต่อเนื่องระบบ Business Continuity Plan (BCP) ประจำปี 2567 ครั้งที่ 1 ในส่วนของวันอาทิตย์ที่ 16 มิถุนายน 2567 เวลา 06.00 - 07.30 น. (รวมเป็นระยะเวลา 1 ชั่วโมง 30 นาที) โดยการปิดระบบครั้งนี้ ผู้ประกอบการนำเข้า-ส่งออก สายเรือ ตัวแทนสายเรือ ตัวแทนอากาศยาน และหน่วยงานผู้ออกใบอนุญาต/ใบรับรอง จะไม่สามารถส่งข้อมูลใบขนสินค้า Manifest และใบอนุญาต/ใบรับรองเข้ามาในระบบ NSW (Production) และไม่สามารถใช้งานเว็บไซต์ www.thainsw.net ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) ได้ทำการเปิดใช้งานระบบ NSW ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 16 มิถุนายน 2567 เวลา 07.12 น. ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

3 มิถุนายน 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) วันที่ 31/05/2567

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) วันที่ 31/05/2567 เวลา 18.00 น. ถึงวันที่ 03/06/2567 เวลา 00.00 น. นั้น

การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 04/06/2567 เวลา 00.30 น. ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

13 พฤษภาคม 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เพื่อปรับปรุงระบบ ในวันจันทร์ที่ 13 พฤษภาคม 2567 เวลา 10.30 - 00.00 น. (รวมเป็นระยะเวลา 13 ชั่วโมง 30 นาที) นั้น

ขณะนี้การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

7 พฤษภาคม 2567 : แจ้งระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) ตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) ขัดข้อง วันที่ 07/05/2567 ตั้งแต่เวลาประมาณ 16.41 น. ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ นั้น

ระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) สามารถตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว วันที่ 07/05/2567 เวลา 19.40 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

3 พฤษภาคม 2567 : กรมเชื้อเพลิงธรรมชาติ (DMF) แจ้งเปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า กรมเชื้อเพลิงธรรมชาติ (DMF) จะทำการปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) ในวันศุกร์ที่ 3 พฤษภาคม 2567 เวลา 17.00 น. ถึงวันอังคารที่ 7 พฤษภาคม 2567 เวลา 08.00 น. เนื่องจากฝ่ายอาคารจะมีการบำรุงรักษาไฟฟ้าเชิงป้องกัน ประจำปี 2567 ส่งผลให้ไม่มีการจ่ายกระแสไฟฟ้าภายในอาคารทั้งหมดนั้น

ขณะนี้กรมเชื้อเพลิงธรรมชาติ (DMF) ได้ทำการเปิดระบบในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) เรียบร้อยแล้ว วันที่ 07/05/2567 เวลา 10.00 น. ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

27 เมษายน 2567 : แจ้งเปิดระบบของ ASW Indonesia ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ASW Indonesia แจ้งปิดปรับปรุงระบบในส่วนของระบบงานจริง (Production) ในวันเสาร์ที่ 27 เมษายน 2567 เวลา 21.00 - 00.00 น. ทำให้ไม่สามารถรับ - ส่งข้อมูลทุกประเภทเอกสารผ่าน ASW Indonesia ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ ASW Indonesia ได้ทำการเปิดระบบ ในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 28/04/2567 เวลา 01.00 น. และระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

23 เมษายน 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เพื่อปรับปรุงระบบ ในวันอังคารที่ 23 เมษายน 2567 เวลา 13.00 - 21.00 น. (รวมเป็นระยะเวลา 8 ชั่วโมง) นั้น

ขณะนี้การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

23 เมษายน 2567 : แจ้งระบบของท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ในส่วนของระบบงานจริง (Production) ตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า วันที่ 22/04/2567 ตั้งแต่เวลาประมาณ 09.06 น. ระบบของท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ในส่วนของระบบงานจริง (Production) ขัดข้อง ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ นั้น

ขณะนี้ระบบของท่าเรือสยามคอมเมอร์เชียล ซีพอร์ท ในส่วนของระบบงานจริง (Production) สามารถตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว วันที่ 23/04/2567 เวลา 17.30 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

11 เมษายน 2567 : แจ้งวันหยุดทำการเทศกาลสงกรานต์ 2567

เนื่องในวันปีใหม่ไทย เทศกาลสงกรานต์ วันที่ 13-17 เมษายน 2567 นี้ ทางฝ่ายบริการลูกค้าบริษัทเทรดสยาม ขออวยพรให้ลูกค้าทุกท่าน มีความสุขกาย สบายใจ ปราศจากทุกข์โศก โรคภัย แคล้วคลาดปลอดภัยทั้งปวง และทางบริษัทเทรดสยาม ถือเป็นวันหยุดทำการบริษัทเช่นกัน โดยทางบริษัทเทรดสยามจะ หยุดทำการตั้งแต่วันที่ 13 เมษายน 2567 ถึง วันที่ 17 เมษายน 2567

ในส่วนของระบบการรับ-ส่งข้อมูลยังทำงานตามปกติ และบริษัทเทรดสยามจะเปิดทำการตามปกติใน วันที่ 18 เมษายน 2567 ในช่วงวันหยุดดังกล่าว จะมีเจ้าหน้าที่ฝ่ายบริการให้บริการลูกค้าในช่วงเวลา 08.30-17.00 น. ซึ่งสามารถติดต่อคุณ วทัญญู ได้ที่เบอร์ 089-8959414 ในและนอกทำการ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

16 มีนาคม 2567 : แจ้งยกเลิกใช้รหัสยกเว้น EXEMPT100 ของสำนักงานคณะกรรมการอาหารและยา (FDA)

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ปัจจุบันระบบของสำนักงานคณะกรรมการอาหารและยา (FDA) ขัดข้อง จึงไม่สามารถรับ - ส่งข้อมูลได้ ทั้งนี้เพื่อเป็นการลดผลกระทบต่อผู้ประกอบการที่ต้องการนำเข้า - ส่งออกสินค้า ทางสำนักงานคณะกรรมการอาหารและยา (FDA) จึงขอเปิดใช้งานรหัสยกเว้น EXEMPT100 ในวันที่ 15/03/2567 จนถึงเวลา 23.59 น. โดยให้ระบุ Issue Date เป็นวันที่ 15/03/2567 นั้น

ขณะนี้ระบบของสำนักงานคณะกรรมการอาหารและยา (FDA) สามารถรับ - ส่งข้อมูลได้ตามปกติเรียบร้อยแล้ว จึงขอยกเลิกการใช้รหัสยกเว้น EXEMPT100 มา ณ โอกาสนี้

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

2 มีนาคม 2567 : แจ้งเปิดระบบของสำนักงานคณะกรรมการอ้อยและน้ำตาลทราย (OCSB) เรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า สำนักงานคณะกรรมการอ้อยและน้ำตาลทราย (OCSB) จะทำการปิดปรับปรุงระบบรักษาความปลอดภัยสารสนเทศ ในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) ในวันเสาร์ที่ 2 มีนาคม 2567 เวลา 00.00 น. ถึงวันอาทิตย์ที่ 3 มีนาคม 2567 เวลา 23.00 น. เพื่อเพิ่มประสิทธิภาพและตรวจสอบระบบรักษาความปลอดภัยระบบสารสนเทศและเครือข่ายคอมพิวเตอร์ตามแผนการดำเนินงาน โดยส่งผลทำให้ไม่สามารถใช้งานระบบอิเล็กทรอนิกส์ของสำนักงานคณะกรรมการอ้อยและน้ำตาลทราย (OCSB) ได้ในช่วงเวลาดังกล่าว นั้น

ขณะนี้ สำนักงานคณะกรรมการอ้อยและน้ำตาลทราย (OCSB) ได้ทำการปรับปรุงระบบรักษาความปลอดภัยสารสนเทศ ในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

11 กุมภาพันธ์ 2567 : แจ้งเปิดระบบแลกเปลี่ยนข้อมูลระหว่างองค์กรของ NSW ในส่วนของระบบงานจริง (Production)

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) จะดำเนินการปรับปรุงโครงข่ายวงจรสื่อสารเพื่อเพิ่มประสิทธิภาพการให้บริการ ในวันอาทิตย์ที่ 11 กุมภาพันธ์ 2567 เวลา 05.00 - 06.00 น. (รวมเป็นระยะเวลา 1 ชั่วโมง) โดยการดำเนินการปรับปรุงโครงข่ายวงจรสื่อสารครั้งนี้ ผู้ประกอบการนำเข้า-ส่งออก สายเรือ ตัวแทนสายเรือ ตัวแทนอากาศยาน และหน่วยงานผู้ออกใบอนุญาต/ใบรับรอง จะไม่สามารถส่งข้อมูลใบขนสินค้า Manifest และใบอนุญาต/ใบรับรองเข้ามาในระบบ NSW (Production) และไม่สามารถใช้งานเว็บไซต์ www.thainsw.net ในช่วงวันและเวลาดังกล่าวได้ นั้น

ขณะนี้ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) ผู้ให้บริการระบบ NSW (NSW Operator) ได้ดำเนินการปรับปรุงโครงข่ายวงจรสื่อสารเพื่อเพิ่มประสิทธิภาพการให้บริการ เรียบร้อยแล้ว วันที่ 11 กุมภาพันธ์ 2567 เวลา 06.00 น. ทั้งนี้ระบบสามารถรับ - ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

10 กุมภาพันธ์ 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test)

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) เพื่อเพิ่มประสิทธิภาพในการจัดเก็บ CESS (Smart CESS) ในวันเสาร์ที่ 10 กุมภาพันธ์ 2567 เวลา 16.00 น. ถึงวันอาทิตย์ที่ 11 กุมภาพันธ์ 2567 เวลา 18.00 น. นั้น

ขณะนี้การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบงานจริง (Production) และระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

8 กุมภาพันธ์ 2567 : แจ้งระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) ตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) ขัดข้อง วันที่ 07/02/2567 ตั้งแต่เวลาประมาณ 19.54 น. ทำให้ไม่สามารถตอบกลับข้อมูลทุกประเภทเอกสารได้ นั้น

ขณะนี้ระบบของท่าเรือเคอรี่ สยามซีพอร์ต ในส่วนของระบบงานจริง (Production) สามารถตอบกลับข้อมูลทุกประเภทเอกสาร ได้ตามปกติเรียบร้อยแล้ว วันที่ 08/02/2567 เวลา 01.21 น.

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

6 กุมภาพันธ์ 2567 : กรมโรงงานอุตสาหกรรม (DIW) แจ้งยกเลิกการใช้รหัสยกเว้น EXEMPT100

เนื่องด้วยก่อนหน้านี้ เทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ระบบเชื่อมโยงข้อมูลของกรมโรงงานอุตสาหกรรม (DIW) ขัดข้อง ตั้งแต่วันอังคารที่ 30 มกราคม 2567 เวลาประมาณ 12.00 น. จึงไม่สามารถส่งข้อมูลไปยังกรมศุลกากรผ่านระบบ National Single Window (NSW) ได้ ทั้งนี้เพื่อเป็นการลดผลกระทบต่อผู้ประกอบการที่ต้องการนำเข้า - ส่งออกสินค้า ทางกรมโรงงานอุตสาหกรรม (DIW) จึงขอเปิดใช้งานรหัสยกเว้น EXEMPT100 ตั้งแต่วันที่ 31/01/2567 ถึงวันที่ 04/02/2567 เวลา 00.00 น. โดยให้ระบุ Issue Date ตามวันที่แจ้ง วอ./อก.6 ในระบบรับแจ้งข้อเท็จจริงนำเข้าส่งออกวัตถุอันตราย (วอ./อก.6) ของกรมโรงงานอุตสาหกรรม (DIW) นั้น

ขณะนี้ระบบเชื่อมโยงข้อมูลของกรมโรงงานอุตสาหกรรม (DIW) สามารถใช้งานได้ตามปกติเรียบร้อยแล้ว จึงขอยกเลิกการใช้งานรหัสยกเว้น EXEMPT100 มา ณ โอกาสนี้

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

3 กุมภาพันธ์ 2567 : ท่าเรือสหไทยแจ้งเปิดระบบในส่วนของระบบงานจริง (Production)

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ NSW ทราบว่า ท่าเรือสหไทยจะทำการปิดระบบในส่วนของระบบงานจริง (Production) เพื่อทำการเปลี่ยนอุปกรณ์ Internet ในวันเสาร์ที่ 3 กุมภาพันธ์ 2567 เวลา 09.00 - 10.30 น. (รวมเป็นระยะเวลา 1 ชั่วโมง 30 นาที) ซึ่งส่งผลกระทบให้ในช่วงวันและเวลาดังกล่าวจะไม่ได้รับตอบกลับข้อมูลทุกประเภทเอกสารจากท่าเรือสหไทย นั้น

ขณะนี้ท่าเรือสหไทย ได้ทำการเปิดระบบในส่วนของระบบงานจริง (Production) เรียบร้อยแล้ว วันที่ 03/02/2567 เวลา 10.30 น. ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

13 มกราคม 2567 : การยางแห่งประเทศไทย (RAOT) แจ้งปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test)

เนื่องด้วยก่อนหน้านี้ ทางเทรดสยามได้รับแจ้งจากเจ้าหน้าที่ ทราบว่า การยางแห่งประเทศไทย (RAOT) จะทำการปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เพื่อเพิ่มประสิทธิภาพในการจัดเก็บ CESS (Smart CESS) ในวันเสาร์ที่ 13 มกราคม 2567 เวลา 09.00 น. ถึงวันอาทิตย์ที่ 14 มกราคม 2567 เวลา 17.00 น. นั้น

ขณะนี้การยางแห่งประเทศไทย (RAOT) ได้ทำการเปิดระบบ e-Cess, ระบบ e-SFR และระบบ e-Qc ในส่วนของระบบทดสอบ (Test) เรียบร้อยแล้ว ทั้งนี้ระบบสามารถรับ-ส่งข้อมูลได้ตามปกติ

บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

-

แจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูล e-Form D ผ่าน ASW บนระบบ Tracking ของประเทศสมาชิกอาเซียน 10 ประเทศ

ทางเจ้าหน้าที่ NSW ขอแจ้งประชาสัมพันธ์สำหรับการตรวจสอบสถานะข้อมูลบนระบบ Tracking ของประเทศสมาชิกอาเซียนทั้ง 10 ประเทศ เพื่อเป็นการอำนวยความสะดวกแก่ผู้ประกอบการในการใช้งาน e-Form D ผ่าน ASEAN Single Window โดยมีรายละเอียดตามข้อมูลด้านล่าง

AMS Description Brunei

https://login.bdnsw.gov.bn/ (registered user) Cambodia

https://tracking.nsw.gov.kh/public-search/atiga (public access) Indonesia

https://apps1.insw.go.id/tracking-atiga/index.php (public access)

https://apps1.insw.go.id/ (registered user)Laos

http://101.78.9.237:9838 (public access) Myanmar

https://tracking.mcdnswrp.gov.mm/ (public access) Malaysia

http://newepco.dagangnet.com/dnex/login/index.html (registered user) Philippines

http://info.tradenet.gov.ph/atiga_e-form_d_tracker/ (public access) Singapore

https://www.tradenet.gov.sg/tradenet/login.portal (registered user) Thailand

TH provide the link which is accessible for public:

iOS : https://apps.apple.com/th/app/nsw-e-tracking/id1458687654

Androids : https://play.google.com/store/apps/details?id=com.etacmob

http://www.thainsw.net/ (registered user)Vietnam

https://khaibaohoso.vnsw.gov.vn/common/COFormDTracking (public access) บริษัท เทรดสยาม เรียนขออภัยในความไม่สะดวก หรือล่าช้าในการประสานงานมา ณ ที่นี้ หวังเป็นอย่างยิ่งว่าจะได้รับความไว้วางใจ และการสนับสนุนจากผู้ประกอบการลูกค้าทุกท่านต่อไปอย่างต่อเนื่อง หากผู้ประกอบการลูกค้าท่านใดมีข้อสงสัยสามารถติดต่อสอบถามได้ที่ฝ่ายบริการลูกค้า บริษัทเทรดสยาม โทร 02-350-3200 ต่อ 201-204 (08.30-17.00 น.) หรือ 081-813-9414 , 089-895-9414 และ 084-930-9390 (นอก-ใน เวลาทำการ)

ข่าวสารภัยคุกคามทางไซเบอร์

-

11 กรกฎาคม 2567 : Apache HTTP Server แก้ไขช่องโหว่ CVE-2024-39884

Apache Software Foundation ได้แก้ไขช่องโหว่หลายรายการใน Apache HTTP Server โดยมีช่องโหว่ต่างๆ ได้แก่ denial-of-service (DoS) , Remote Code Execution และ Unauthorized access ซึ่งหนึ่งในช่องโหว่เหล่านี้เป็นช่องโหว่ระดับ Critical ที่ CVE-2024-39884 เป็นช่องโหว่การเปิดเผย source code

ช่องโหว่ CVE-2024-39884 เกิดจากช่องโหว่ในการจัดการการกำหนดค่า content-type แบบเก่าใน Apache HTTP Server เวอร์ชัน 2.4.60 เมื่อใช้ directive “AddType” และการตั้งค่าที่คล้ายกันภายใต้เงื่อนไขบางประการ อาจทำให้เปิดเผย source code ของไฟล์ที่ต้องถูกประมวลผล เช่น สคริปต์เซิร์ฟเวอร์และไฟล์การกำหนดค่า ทำให้ผู้โจมตีสามารถเห็นข้อมูลสำคัญในไฟล์เหล่านั้นได้ ทาง Apache แนะนำให้ผู้ใช้ทำการอัปเดตเป็นเวอร์ชัน 2.4.61 เพื่อแก้ไขปัญหาดังกล่าว

-

9 กรกฎาคม 2567 : มีการรั่วไหลของข้อมูลรหัสผ่าน 10,000 ล้านรายการ ที่อาจสร้างความเสี่ยงต่อผู้ใช้งานออนไลน์ทั่วโลก

การสอบสวนของ Cybernews พบว่ามีการรั่วไหลของรหัสผ่านเกือบ 10 พันล้านรายการในฟอรัมอาชญากรรมไซเบอร์ ทำให้ผู้ใช้งานออนไลน์ทั่วโลกเสี่ยงต่อการถูกโจมตีทางบัญชี

ผู้วิจัยพบการรั่วไหลของรหัสผ่าน 9.94 ล้านรายการในรูปแบบข้อความธรรมดา ซึ่งถูกโพสต์ในฟอรัมการแฮกยอดนิยม โดยผู้ใช้งานที่ใช้ชื่อ ‘ObamaCare’ เมื่อวันที่ 4 กรกฎาคม โดยผู้ใช้รายนี้ซึ่งเพิ่งลงทะเบียนในฟอรัมเมื่อปลายเดือนพฤษภาคม 2024 ก่อนหน้านี้เคยแชร์ข้อมูลที่ได้มีการเข้าถึงจากการละเมิดข้อมูลอื่น ๆ โดยไฟล์ที่มีข้อมูลดังกล่าวมีชื่อว่า ‘rockyou2024’ และมีรหัสผ่านจากการละเมิดข้อมูลทั้งเก่าและใหม่ การโจมตีนี้เป็นการขยายจากการรวบรวมรหัสผ่านในปี 2021 ที่ชื่อ RockYou2021 ซึ่งมีการรวบรวมรหัสผ่าน 8.4 พันล้านรายการ ชุดข้อมูลใหม่นี้ขยายรายการด้วยรหัสผ่านอีก 1.5 พันล้านรายการที่เพิ่มขึ้นจากปี 2021-2024 ซึ่งเพิ่มขึ้น 15% ผู้วิจัยเชื่อว่าการรวบรวมล่าสุดนี้มีข้อมูลที่รวบรวมจากฐานข้อมูลกว่า 4,000 ฐานในช่วงเวลามากกว่า 20 ปี โดยในเดือนมกราคม 2024 Cybernews พบฐานข้อมูลขนาด 12TB ที่มีข้อมูล 26 พันล้านรายการจากการละเมิดข้อมูลก่อนหน้านี้ นักวิจัยเตือนว่าการรวบรวมรหัสผ่านที่เผยแพร่สู่สาธารณะทำให้ผู้ใช้งานอินเทอร์เน็ตมีความเสี่ยงต่อการโจมตีแบบ brute-force เช่นการโจมตีแบบ Credential Stuffing “เมื่อรวมกับฐานข้อมูลที่รั่วไหลอื่น ๆ ในฟอรัมแฮกเกอร์และแหล่งขายข้อมูลที่อยู่อีเมลและข้อมูลการรับรองอื่น ๆ นั้น RockYou2024 สามารถนำไปสู่การละเมิดข้อมูลเพิ่มเติม การฉ้อโกงทางการเงิน และการขโมยข้อมูลประจำตัวได้”

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://www.infosecurity-magazine.com/news/10-billion-passwords-leaked/

-

7 กรกฎาคม 2567 : แฮกเกอร์ขโมยความลับจาก OpenAI ในเหตุการณ์ละเมิดความปลอดภัยในปี 2023

The New York Times รายงานว่า OpenAI ได้ประสบปัญหาด้านความปลอดภัยในปี 2023 ที่แฮกเกอร์สามารถเข้าถึงระบบส่งข้อความภายในของ OpenAI ที่เป็นผู้ผลิต ChatGPT และได้ขโมยรายละเอียดเกี่ยวกับการออกแบบเทคโนโลยี AI ของบริษัท แต่ไม่สามารถเข้าถึงซอร์สโค้ดของระบบของบริษัทได้ ทางด้าน OpenAI ยังไม่ได้มีการเปิดเผยถึงการละเมิดความปลอดภัยต่อสาธารณะมาก่อน และไม่ได้แจ้งให้เจ้าหน้าที่บังคับใช้กฎหมายทราบ เนื่องจากไม่มีการขโมยข้อมูลเกี่ยวกับลูกค้า

ด้านผู้บริหารของ OpenAI เชื่อว่าเหตุการณ์ดังกล่าวเกิดจากแฮกเกอร์เพียงคนเดียว แต่เหตุการณ์นี้ก็ได้ทำให้เกิดคำถามเกี่ยวกับระดับความปลอดภัยของ OpenAI ซึ่งหลังจากเกิดการละเมิดดังกล่าว นาย Leopold Aschenbrenner ผู้จัดการโปรแกรมทางเทคนิคของ OpenAI ได้ส่งบันทึกถึงคณะกรรมการบริหารโดยให้เหตุผลว่าบริษัทจำเป็นต้องเสริมมาตรการเพื่อป้องกันไม่ให้แฮกเกอร์จากต่างประเทศขโมยความลับของบริษัทไป ซึ่งต่อมานาย Aschenbrenner ได้อ้างว่าตนได้ถูกไล่ออกจากบริษัทเนื่องจากปล่อยให้ข้อมูลรั่วไหล โดยในพอดแคสต์ล่าสุดของเขากล่าวถึงการละเมิดความปลอดภัยที่ OpenAI ซึ่งไม่เคยมีการรายงานมาก่อน และกล่าวว่ามาตรการรักษาความปลอดภัยที่บริษัทใช้นั้นไม่เพียงพอ

ผู้เชี่ยวชาญด้านข่าวกรองและความปลอดภัยทางไซเบอร์มีความเห็นที่แตกต่างกัน บางคนเชื่อว่าเทคโนโลยี AI ก่อให้เกิดความเสี่ยงต่อความมั่นคงของชาติ และในขณะที่บางคนกล่าวว่ายังไม่มีหลักฐานที่พิสูจน์ถึงความเสี่ยงเหล่านี้ซึ่งอย่างไรก็ตาม ความเสี่ยงที่แฮกเกอร์จะได้รับการสนับสนุนจากรัฐบาลในการโจมตีองค์กรและบริษัทเอกชนนั้นค่อนข้างสูง บริษัทต่างๆ จึงจำเป็นต้องใช้มาตรฐานความปลอดภัยทางไซเบอร์ระดับสูง

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/165349/data-breach/openai-2023-security-breach.html

-

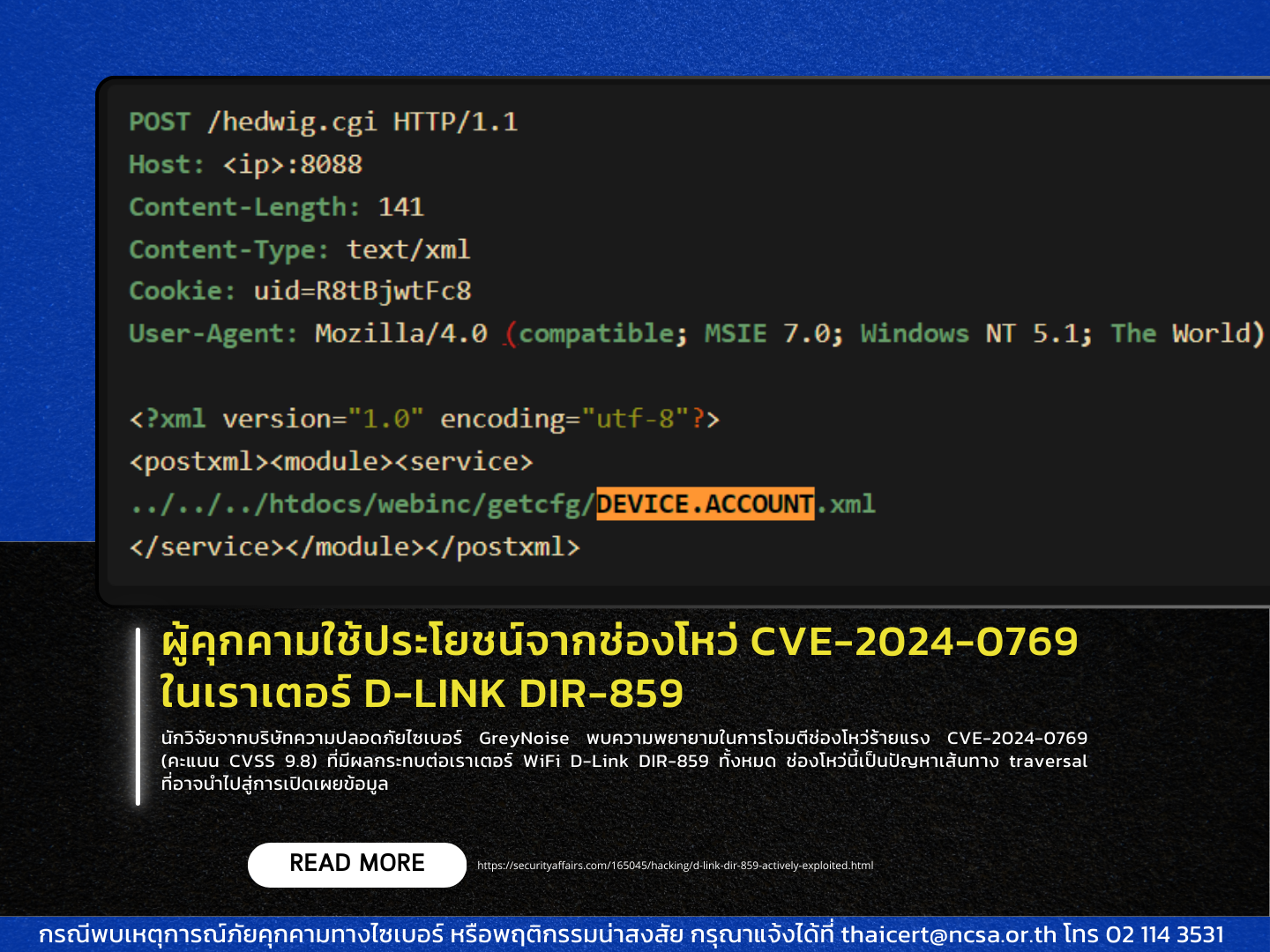

5 กรกฎาคม 2567 : ผู้คุกคามใช้ประโยชน์จากช่องโหว่ CVE-2024-0769 ในเราเตอร์ D-LINK DIR-859

นักวิจัยจากบริษัทความปลอดภัยไซเบอร์ GreyNoise ตรวจพบความพยายามในการโจมตีช่องโหว่ร้ายแรง CVE-2024-0769 (คะแนน CVSS 9.8) ส่งผลกระทบต่อเราเตอร์ WiFi D-Link DIR-859 ทั้งหมด ช่องโหว่นี้เป็นปัญหา path traversal ที่อาจนำไปสู่การเปิดเผยข้อมูล ซึ่งแฮกเกอร์กำลังใช้ช่องโหว่นี้เพื่อเก็บรวบรวมข้อมูลบัญชี รวมถึงรหัสผ่านของผู้ใช้งานจากเราเตอร์ D-Link DIR-859 ที่มีช่องโหว่ดังกล่าว โดยทางผู้จำหน่ายระบุว่าเราเตอร์ตระกูล DIR-859 ได้เข้าสู่ช่วงสิ้นสุดอายุการใช้งาน (EOL)/สิ้นสุดการให้บริการ (EOS) แล้ว และด้วยเหตุนี้ ช่องโหว่นี้จึงไม่ได้รับการแก้ไขแต่อย่างใด

GreyNoise สังเกตเห็นว่าแฮกเกอร์กำลังมุ่งเป้าไปที่ไฟล์ ‘DEVICE.ACCOUNT.xml’ เพื่อดึงข้อมูลชื่อบัญชี รหัสผ่าน กลุ่มผู้ใช้ และคำอธิบายผู้ใช้ทั้งหมดบนอุปกรณ์ โดยแฮกเกอร์ใช้เวอร์ชันที่ปรับแต่งของช่องโหว่สาธารณะ “ไฟล์ DEVICE.ACCOUNT.xml ถูกนำไปใช้งานและเราได้ดำเนินการดึงไฟล์นี้ออกมาเต็มรูปแบบ ขณะที่เงื่อนไขการโจมตียังคงเหมือนกับ PoC สาธารณะ ความแตกต่างที่สังเกตโดย GreyNoise คือการดึงชื่อ รหัสผ่าน กลุ่ม และคำอธิบายสำหรับผู้ใช้ทั้งหมดบนอุปกรณ์” แฮกเกอร์กำลังใช้ช่องโหว่นี้โดยการส่งคำขอ POST ที่เป็นอันตรายไปที่ ‘/hedwig.cgi’ เพื่อเข้าถึงไฟล์การกำหนดค่าที่สำคัญ (‘getcfg’) ผ่านไฟล์ ‘fatlady.php’ ซึ่งอาจนำไปสู่การเปิดเผยข้อมูลรับรองผู้ใช้ เมื่อแฮกเกอร์ได้รับข้อมูลรับรองแล้ว พวกเขาอาจสามารถควบคุมอุปกรณ์ได้เต็มรูปแบบ และ GreyNoise ยังอธิบายอีกว่า แม้จะยังไม่เป็นที่ชัดเจนว่าข้อมูลที่เปิดเผยนี้จะถูกใช้อย่างไร แต่ว่าอุปกรณ์เหล่านี้จะไม่ได้รับการแพตช์แก้ไขใดๆ ข้อมูลใดๆ ที่เปิดเผยจากอุปกรณ์จะยังคงเป็นประโยชน์สำหรับแฮกเกอร์ตลอดอายุการใช้งานของอุปกรณ์ตราบเท่าที่มันยังเชื่อมต่อกับอินเทอร์เน็ต นักวิจัยระบุว่าช่องโหว่ PoC สาธารณะมุ่งเป้าไปที่ไฟล์ ‘DHCPS6.BRIDGE-1.xml’ แทนที่จะเป็น ‘DEVICE.ACCOUNT.xml’ ดังนั้นแฮกเกอร์สามารถใช้เพื่อโจมตีไฟล์อื่นๆ ได้ โพสต์ของ GreyNoise รวมถึงรายการของความเป็นไปได้ในการโจมตีไฟล์ getcfg อื่นๆ โดยใช้ CVE-2024-0769 ลูกค้าของ D-Link ได้รับคำแนะนำให้เปลี่ยนอุปกรณ์ที่สิ้นสุดอายุการใช้งานอย่างโดยเร็วที่สุด

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/165045/hacking/d-link-dir-859-actively-exploited.html

-

3 กรกฎาคม 2567 : Google ประกาศจะบล็อกเว็บไซต์ที่ใช้ใบรับรองจาก Entrust ตั้งแต่ 1 พฤศจิกายน 2024

Google ประกาศว่าจะเริ่มบล็อกเว็บไซต์ที่ใช้ใบรับรองจาก Entrust ในเบราว์เซอร์ Chrome ตั้งแต่วันที่ 1 พฤศจิกายน 2024 เป็นต้นไป โดยให้เหตุผลว่าทาง Entrust ล้มเหลวในการปฏิบัติตามข้อกำหนดและไม่สามารถแก้ไขปัญหาด้านความปลอดภัยได้ทันท่วงที

ทีมรักษาความปลอดภัยของ Chrome กล่าวว่า “ในช่วงหลายปีที่ผ่านมา รายงานเหตุการณ์ที่เปิดเผยต่อสาธารณะได้แสดงถึงพฤติกรรมที่น่ากังวลจาก Entrust ซึ่งไม่เป็นไปตามความคาดหวังที่ตั้งไว้ และได้ทำลายความเชื่อมั่น ความน่าเชื่อถือของ Entrust ในฐานะเจ้าของใบรับรองที่เชื่อถือได้ในที่สาธารณะ” ดังนั้น Google จึงมีแผนที่จะไม่เชื่อถือใบรับรอง TLS จาก Entrust ในเวอร์ชัน 127 ของ Chrome และเวอร์ชันที่สูงกว่าตามค่าเริ่มต้น อย่างไรก็ตาม ผู้ใช้ Chrome และลูกค้าองค์กรสามารถเปลี่ยนแปลงการตั้งค่านี้ได้หากต้องการ ซึ่ง Google ยังได้เน้นว่าใบรับรองมีบทบาทสำคัญในการรักษาความปลอดภัยในการเชื่อมต่อระหว่างเบราว์เซอร์และเว็บไซต์ และการที่ Entrust ขาดความก้าวหน้าในการแก้ไขปัญหาที่เปิดเผยต่อสาธารณะและไม่สามารถปรับปรุงตามคำมั่นสัญญาได้นั้นก่อให้เกิดความเสี่ยงต่อระบบอินเทอร์เน็ต ซึ่งการบล็อกนี้จะครอบคลุมเบราว์เซอร์ Chrome ในระบบ Windows, macOS, ChromeOS, Android, และ Linux ยกเว้น Chrome สำหรับ iOS และ iPadOS เนื่องจากนโยบายของ Apple ที่ไม่อนุญาตให้ใช้ Chrome Root Store โดยผู้ใช้งานที่เข้าชมเว็บไซต์ที่ใช้ใบรับรองจาก Entrust หรือ AffirmTrust จะพบข้อความแจ้งเตือนว่าการเชื่อมต่อไม่ปลอดภัยและไม่เป็นส่วนตัว ผู้ดูแลเว็บไซต์ที่ได้รับผลกระทบควรเปลี่ยนไปใช้เจ้าของใบรับรองที่เชื่อถือได้ภายในวันที่ 31 ตุลาคม 2024 โดย Google แนะนำว่า “ผู้ดูแลเว็บไซต์อาจชะลอผลกระทบจากการบล็อกโดยเลือกที่จะรวบรวมและติดตั้งใบรับรอง TLS ใหม่ที่ออกโดย Entrust ก่อนวันที่ 1 พฤศจิกายน 2024 แต่ในที่สุดผู้ดูแลเว็บไซต์จะต้องรวบรวมและติดตั้งใบรับรอง TLS ใหม่จากหนึ่งในหลายๆ เจ้าของใบรับรองที่รวมอยู่ใน Chrome Root Store”

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2024/06/google-to-block-entrust-certificates-in.html

-

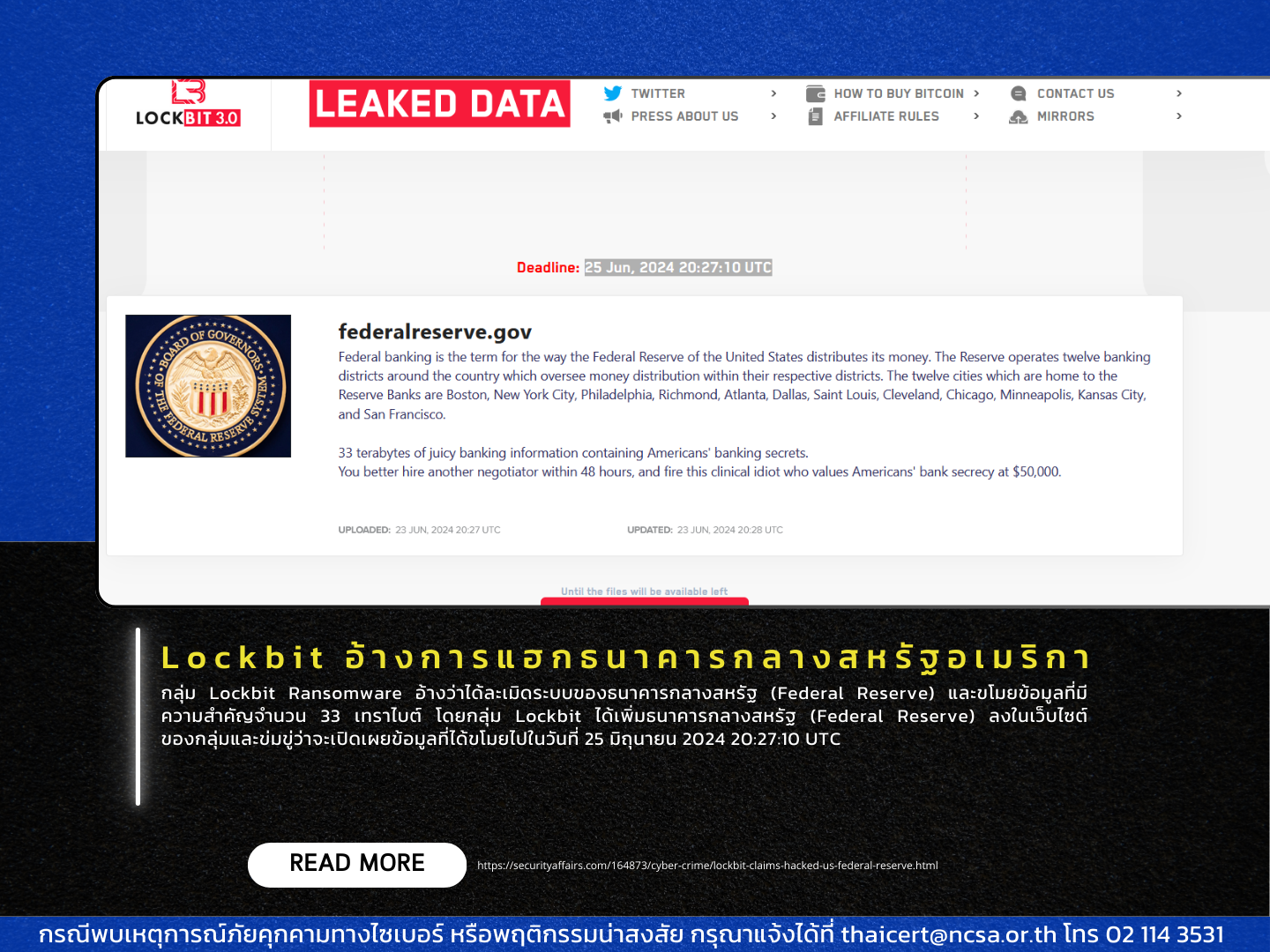

1 กรกฎาคม 2567 : Lockbit อ้างการแฮกธนาคารกลางสหรัฐอเมริกา

กลุ่ม Lockbit Ransomware อ้างว่าได้ละเมิดระบบของธนาคารกลางสหรัฐ (Federal Reserve) และขโมยข้อมูลที่มีความสำคัญจำนวน 33 เทราไบต์ โดยกลุ่ม Lockbit ได้เพิ่มธนาคารกลางสหรัฐ (Federal Reserve) ลงในเว็บไซต์ของกลุ่มและข่มขู่ว่าจะเปิดเผยข้อมูลที่ได้ขโมยไปในวันที่ 25 มิถุนายน 2024 20:27:10 UTC แต่ยังไม่ได้เผยแพร่ตัวอย่างข้อมูลที่ถูกขโมยมา

ผู้เชี่ยวชาญหลายคนสงสัยในการประกาศของกลุ่ม Lockbit เนื่องจากธนาคารกลางสหรัฐเป็นเป้าหมายที่มีชื่อเสียง และการละเมิดข้อมูลอาจส่งผลกระทบร้ายแรง ซึ่งผู้เชี่ยวชาญหลายคนเชื่อว่าการประกาศของกลุ่ม เป็นเพียงการเรียกร้องความสนใจเท่านั้น

FBI ได้เชิญชวนผู้ที่ตกเป็นเหยื่อของ Lockbit Ransomware ให้ออกมาแสดงตัว เนื่องจากมีกุญแจถอดรหัสมากกว่า 7,000 ชุดที่สามารถช่วยเหยื่อกู้คืนข้อมูลและกลับมาออนไลน์ได้ฟรี โดยทาง Bryan Vorndran ผู้ช่วยผู้อำนวยการแผนก FBI Cyber Division กล่าวระหว่างการประชุม Boston Conference on Cyber Security ปี 2024 ว่า FBI กำลังติดต่อกับเหยื่อของ Lockbit และสนับสนุนให้ทุกคนที่สงสัยว่าตนเป็นเหยื่อเข้ามาที่ศูนย์ร้องเรียนอาชญากรรมทางอินเทอร์เน็ตของที่ ic3.gov

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/164873/cyber-crime/lockbit-claims-hacked-us-federal-reserve.html

-

29 มิถุนายน 2567 : อันตรายจากมัลแวร์ Ratel RAT มุ่งเป้าโจมตีอุปกรณ์ Android รุ่นเก่า

นักวิจัย Antonis Terefos และ Bohdan Melnykov จาก Check Point รายงานการตรวจพบการใช้มัลแวร์โอเพ่นซอร์สชื่อ ‘Ratel RAT’ ในการโจมตีอุปกรณ์ Android รุ่นเก่าที่ไม่ได้รับการอัปเดตความปลอดภัยอีกต่อไปแล้ว โดยมัลแวร์นี้ถูกใช้โดยกลุ่มอาชญากรไซเบอร์หลายกลุ่มเพื่อทำการโจมตี และบางกลุ่มใช้โมดูลเรียกค่าไถ่เพื่อเรียกร้องเงินผ่าน Telegram

นักวิจัยจาก Check Point พบแคมเปญที่ใช้มัลแวร์ Ratel RAT กว่า 120 แคมเปญ โดยบางแคมเปญดำเนินการโดยกลุ่มที่เป็นที่รู้จัก เช่น APT-C-35 (DoNot Team) และพบว่ามีแหล่งที่มาจากอิหร่านและปากีสถาน เป้าหมายการโจมตีส่วนใหญ่เป็นองค์กรที่มีชื่อเสียง รวมถึงภาครัฐและหน่วยงานทางทหาร โดยมีเหยื่อส่วนใหญ่อยู่ในสหรัฐอเมริกา จีน และอินโดนีเซีย จากการตรวจสอบของ Check Point พบว่าเหยื่อส่วนใหญ่ใช้อุปกรณ์ที่รัน Android เวอร์ชันเก่า ซึ่งคิดเป็นกว่า 87.5% ของจำนวนทั้งหมด ในขณะที่มีเพียง 12.5% ที่ใช้งาน Android เวอร์ชัน 12 หรือ 13 โดยอุปกรณ์ที่ถูกโจมตีมีความหลากหลาย เช่น Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One รวมถึงอุปกรณ์จาก OnePlus, Vivo และ Huawei ซึ่งแสดงให้เห็นว่า Ratel RAT เป็นเครื่องมือโจมตีที่มีประสิทธิภาพสำหรับอุปกรณ์ Android หลายรูปแบบ และถูกแพร่กระจายผ่านหลายวิธี โดยอาชญากรไซเบอร์มักใช้แพลตฟอร์มที่รู้จักกันดี เช่น Instagram, WhatsApp, แพลตฟอร์มอีคอมเมิร์ซ หรือแอปป้องกันไวรัส เพื่อหลอกให้คนดาวน์โหลดไฟล์ APK ที่เป็นอันตราย ระหว่างการติดตั้ง มัลแวร์จะขออนุญาตการเข้าถึงที่มีความเสี่ยง รวมถึงการยกเว้นจากการเพิ่มประสิทธิภาพแบตเตอรี่ เพื่อให้สามารถรันในพื้นหลังได้

นักวิจัยจาก Check Point สังเกตเห็นการดำเนินการเรียกค่าไถ่หลายกรณีที่ใช้ Ratel RAT รวมถึงการโจมตีจากอิหร่านที่ทำการสำรวจข้อมูลก่อนดำเนินการเข้ารหัสข้อมูล อาชญากรได้ลบประวัติการโทร เปลี่ยนวอลเปเปอร์เพื่อแสดงข้อความที่กำหนด ล็อกหน้าจอ เปิดใช้งานการสั่นของอุปกรณ์ และส่งข้อความ SMS พร้อมข้อความเรียกค่าไถ่ โดยขอให้เหยื่อติดต่อผ่าน Telegram ดังนั้น เพื่อเป็นการป้องกันการโจมตีเหล่านี้ ควรหลีกเลี่ยงการดาวน์โหลดไฟล์ APK จากแหล่งที่ไม่น่าเชื่อถือ ไม่คลิกลิงก์ในอีเมลหรือ SMS และใช้การสแกนแอปด้วย Play Protect ก่อนเปิดใช้งาน

-

27 มิถุนายน 2567 : Change Healthcare ได้แจ้งเตือนลูกค้าที่มีการรั่วไหลของข้อมูลจากการโจมตีไซเบอร์

Change Healthcare ได้แจ้งเตือนโรงพยาบาล บริษัทประกันภัย และลูกค้ารายอื่น ๆ เกี่ยวกับข้อมูลผู้ป่วยของพวกเขาอาจถูกเปิดเผยจากการโจมตีไซเบอร์ครั้งใหญ่ โดย Change Healthcare เป็นบริษัทในเครือของกลุ่มสุขภาพยักษ์ใหญ่ UnitedHealth Group ที่ให้บริการเทคโนโลยีที่ใช้ในการส่งและประมวลผลการเรียกร้องประกันนับพันล้านรายการต่อปี ซึ่งบริษัทได้ถูกแฮกเกอร์เข้าถึงระบบเมื่อเดือนกุมภาพันธ์และถูก ransomware ที่ทำให้มีการหยุดการทำงานของระบบ

Change Healthcare กล่าวว่า ชื่อ ที่อยู่ ข้อมูลประกันสุขภาพ และข้อมูลส่วนบุคคล เช่นหมายเลขประกันสังคมอาจถูกเปิดเผยในการโจมตี ทางบริษัทกำลังดำเนินการสืบสวนอยู่

การถูกโจมตีดังกล่าวทาง UnitedHealth ได้จ่ายค่าไถ่เป็นจำนวนเงิน 22 ล้านดอลลาร์ในรูปแบบ bitcoin ตามที่ CEO Andrew Witty ได้กล่าวไว้ และบริษัทได้เสนอที่จะจ่ายค่าบริการตรวจสอบเครดิตและการป้องกันการขโมยข้อมูลส่วนตัวเป็นเวลาสองปีสำหรับผู้ที่ได้รับผลกระทบในการโจมตีครั้งนี้

-

25 มิถุนายน 2567 : Keytronic ยืนยันการถูกละเมิดข้อมูลหลังจากการโจมตีของ Ransomware

Keytronic ผู้ผลิต Printed Circuit Board Assembly (PCBA) ได้เปิดเผยถึงเหตุการณ์ในการถูกละเมิดข้อมูลหลังจากการโจมตี Ransomware ซึ่งได้มีข้อมูลรั่วไหลหลังจากมีกลุ่ม Ransomware ได้เผยแพร่ข้อมูลส่วนบุคคลที่ถูกขโมยจากระบบของบริษัท ซึ่งทางบริษัทไม่ได้ให้ข้อมูลเกี่ยวกับกลุ่มของ Ransomware ที่โจมตี แต่ได้มีกลุ่ม Black Basta Ransomware ที่อ้างว่าได้ขโมยข้อมูลประมาณ 530 กิกะไบต์ ที่มีเอกสารทางทรัพยากรบุคคล (HR), การเงิน, วิศวกรรม, ข้อมูลบริษัท และข้อมูลของผู้ใช้งาน

เมื่อวันที่ 6 พฤษภาคม 2024 ทางบริษัท Keytronic ได้ตรวจพบการเข้าถึงที่ไม่ได้รับอนุญาตในระบบเทคโนโลยีสารสนเทศของบริษัท และได้เริ่มการสอบสวนเกี่ยวกับเหตุการณ์นี้ทันทีโดยได้รับความช่วยเหลือจากผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ภายนอก และได้แจ้งหน่วยงานบังคับใช้กฎหมาย

บริษัทกล่าวว่าเหตุการณ์ดังกล่าวทำให้บริษัทสูญเสียเสียค่าใช้จ่ายที่เกี่ยวข้องกับเหตุการณ์ความปลอดภัยทางไซเบอร์นี้ถึง 600,000 ดอลลาร์สหรัฐ และทำให้มีการสูญเสียทางการเงินนั้นมากขึ้นเนื่องจากการหยุดผลิตเป็นเวลาประมาณสองสัปดาห์ในการดำเนินงานในประเทศและเม็กซิโก

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/164642/data-breach/keytronic-blackbasta-ransomware.html

-

23 มิถุนายน 2567 : ASUS แพทช์ช่องโหว่การบายพาสการรับรองความถูกต้องที่สำคัญในเราเตอร์หลายรุ่น

ASUS ได้เผยแพร่การอัปเดตซอฟต์แวร์เพื่อแก้ไขช่องโหว่ด้านความปลอดภัยที่สำคัญซึ่งส่งผลกระทบต่อเราเตอร์ ที่ผู้ไม่หวังดีอาจนำไปใช้ประโยชน์เพื่อหลีกเลี่ยงการตรวจสอบสิทธิ์ ช่องโหว่ดังกล่าวคือ CVE-2024-3080 โดยมีคะแนน CVSS อยู่ที่ 9.8 จากคะแนนสูงสุด 10.0

โดยทีมตอบสนองเหตุฉุกเฉินทางคอมพิวเตอร์ของไต้หวัน/ ศูนย์ประสานงาน (TWCERT/CC) อธิบายว่า เราเตอร์ ASUS บางรุ่นมีช่องโหว่ในการข้ามการตรวจสอบสิทธิ์ ทำให้ผู้โจมตีระยะไกลที่ไม่ได้รับการรับรองความถูกต้องสามารถเข้าสู่ระบบอุปกรณ์ได้ นอกจากนี้ บริษัท ASUS ยังได้มีการแพตช์แก้ไขข้อบกพร่อง buffer overflow ที่มีความรุนแรงสูง ของช่องโหว่ CVE-2024-3079 (คะแนน CVSS: 7.2) ซึ่งสามารถโจมตีโดยผู้โจมตีจากระยะไกลที่มีสิทธิ์ระดับผู้ดูแลระบบเพื่อดำเนินการคำสั่งที่กำหนดเองบนอุปกรณ์ ในสถานการณ์การโจมตีสมมุติ ผู้ไม่หวังดีสามารถใช้ช่องโหว่ CVE-2024-3080 และ CVE-2024-3079 ให้เป็นห่วงโซ่การโจมตีเพื่อเลี่ยงการตรวจสอบสิทธิ์และรันโค้ดที่เป็นอันตรายบนอุปกรณ์ที่อ่อนแอ ดังนั้น ผู้ใช้งานเราเตอร์ที่ได้รับผลกระทบควรเร่งทำการอัปเดตให้เป็นเวอร์ชันล่าสุดเพื่อป้องกันภัยคุกคามที่อาจเกิดขึ้น โดยช่องโหว่ทั้ง 2 รายการ ส่งผลกระทบต่อผลิตภัณฑ์ต่อไปนี้

– ZenWiFi XT8 เวอร์ชัน 3.0.0.4.388_24609 และเก่ากว่า (แก้ไขใน 3.0.0.4.388_24621)

– ZenWiFi XT8 เวอร์ชัน V2 3.0.0.4.388_24609 และเก่ากว่า (แก้ไขใน 3.0.0.4.388_24621)

– RT-AX88U เวอร์ชัน 3.0.0.4.388_24198 และเก่ากว่า (แก้ไขใน 3.0.0.4.388_24209)

– RT-AX58U เวอร์ชัน 3.0.0.4.388_23925 และเก่ากว่า (แก้ไขใน 3.0.0.4.388_24762)

– RT-AX57 เวอร์ชัน 3.0.0.4.386_52294 และเก่ากว่า (แก้ไขใน 3.0.0.4.386_52303)

– RT-AC86U เวอร์ชัน 3.0.0.4.386_51915 และเก่ากว่า (แก้ไขใน 3.0.0.4.386_51925)

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2024/06/asus-patches-critical-authentication.html

-

21 มิถุนายน 2567 : VMware ออกแพทช์สำหรับ Cloud Foundation, vCenter Server และ vSphere ESXi

VMware ได้ออกอัปเดตเพื่อแก้ไขช่องโหว่ระดับ Critical ที่ส่งผลกระทบต่อ Cloud Foundation, vCenter Server และ vSphere ESXi ที่อาจถูกนำไปใช้ประโยชน์ในการยกระดับสิทธิ์ และใช้ในการ remote code execution

รายการช่องโหว่มีดังนี้

– CVE-2024-37079 และ CVE-2024-37080 (คะแนน CVSS: 9.8) เป็นช่องโหว่ประเภท Multiple heap-overflow ในการปรับใช้โปรโตคอล DCE/RPC ที่ทำให้ผู้ไม่ประสงค์ดีที่มีการเข้าถึงเครือข่ายไปยัง vCenter Server และสามารถใช้ช่องโหว่นี้เพื่อ remote code execution โดยการส่งแพ็กเก็ตเครือข่ายที่สร้างขึ้นเป็นพิเศษ

– CVE-2024-37081 (คะแนน CVSS: 7.8) เป็นช่องโหว่ Multiple local privilege escalation ใน VMware vCenter ที่เกิดจากการกำหนดค่าผิดพลาดของ sudo ซึ่งผู้ใช้ที่มีสิทธิ์ต่ำสามารถใช้เพื่อรับสิทธิ์ root

นักวิจัย Hao Zheng และ Zibo Li บริษัทรักษาความปลอดภัยทางไซเบอร์ของจีน QiAnXin LegendSec ได้รับเครดิตในการค้นพบและรายงานช่องโหว่ CVE-2024-37079 และ CVE-2024-37080 อีกช่องโหว่ CVE-2024-37081 ได้ให้เครดิตกับ Matei “Mal” Badanoiu ที่ Deloitte Romania

ช่องโหว่ทั้งสามรายการที่ส่งผลกระทบต่อ vCenter Server เวอร์ชัน 7.0 และ 8.0 ได้รับการแก้ไขในเวอร์ชัน 7.0 U3r, 8.0 U1e, และ 8.0 U2d

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2024/06/vmware-issues-patches-for-cloud.html

-

19 มิถุนายน 2567 : Microsoft ประกาศเลิกใช้ NTLM Authentication บน Windows

Microsoft ประกาศเลิกใช้การ Authentication ผ่าน NTLM (New Technology LAN Manager) บน Windows Server อย่างเป็นทางการ โดยจะเปลี่ยนไปใช้ Kerberos หรือ Negotiate แทน เพื่อเพิ่มความปลอดภัยและลดการโจมตีที่เกี่ยวข้องกับ NTLM โดย NTLM เป็น Authentication protocol ที่เปิดตัวครั้งแรกในปี 1993 โดยเป็นส่วนหนึ่งของ Windows NT 3.1 และเป็นตัวแทนของ LAN Manager (LM) protocol ซึ่ง NTLM ได้ถูกใช้งานอย่างแพร่หลายจนถึงปัจจุบัน

Microsoft ประกาศว่า NTLM จะไม่ได้รับการพัฒนาอีกต่อไปและจะค่อย ๆ ยุติการใช้งานลง ภายในเดือนตุลาคม 2024 ซึ่ง Microsoft แนะนำให้ผู้ดูแลระบบทำการย้ายไปใช้ Kerberos Authentication และระบบการ Authentication อื่น ๆ เช่น Negotiate เนื่องจาก NTLM มักถูกใช้ในการโจมตีที่เรียกว่า ‘NTLM Relay Attacks’ ซึ่งทำให้ Windows Domain Controller ถูกควบคุมโดยการบังคับให้ทำการ Authentication กับเซิร์ฟเวอร์ที่เป็นอันตราย แม้ว่า Microsoft จะมีการเปิดตัวมาตรการใหม่ เช่น SMB Security Signing แต่การโจมตี NTLM ก็ยังคงเกิดขึ้นบ่อยครั้ง นอกจากนี้ NTLM ยังมีปัญหาด้านการเข้ารหัสที่ไม่เพียงพอ ทำให้ Hacker สามารถ Crack Password และทำให้ได้รหัสผ่านแบบ plaintext ของผู้ใช้ได้

ทั้งนี้ NTLM จะยังคงมีการใช้งานใน Windows Server รุ่นถัดไป อย่างไรก็ตามผู้ใช้และนักพัฒนาแอปพลิเคชันควรเปลี่ยนไปใช้ ‘Negotiate’ ซึ่งจะพยายามตรวจสอบสิทธิ์กับ Kerberos ก่อน และกลับไปใช้ NTLM เมื่อจำเป็นเท่านั้น Microsoft แนะนำให้ผู้ดูแลระบบใช้เครื่องมือตรวจสอบการใช้งาน NTLM บนระบบของตน และระบุ instance ทั้งหมดที่ต้องพิจารณาในการกำหนดแผนการเปลี่ยนแปลงดังกล่าว สำหรับแอปพลิเคชันส่วนใหญ่ การเปลี่ยนจาก NTLM เป็น Negotiate สามารถทำได้โดยการเปลี่ยนแปลงค่าใน ‘AcquireCredentialsHandle’ request ที่ไปยัง Security Support Provider Interface (SSPI) อย่างไรก็ตาม อาจมีข้อยกเว้นที่จำเป็นต้องทำการเปลี่ยนแปลงค่าเพิ่มเติม โดย Negotiate มี built-in fallback สำหรับ NTLM ในตัว เพื่อลดปัญหา compatibility ในช่วงการเปลี่ยนแปลง ผู้ดูแลระบบที่ติดปัญหาการ authentication สามารถดูวิธีแก้ปัญหาจากคู่มือการแก้ไขปัญหา Kerberos ของ Microsoft เพื่อความสะดวกในการเปลี่ยนแปลงและเพิ่มความปลอดภัยให้กับระบบ

-

17 มิถุนายน 2567 : SolarWinds แก้ไขช่องโหว่หลายรายการใน Serv-U และ SolarWinds Platform

บริษัท SolarWinds ได้ออกแพตช์เพื่อแก้ไขช่องโหว่ความรุนแรงสูงหลายรายการใน Serv-U และ SolarWinds Platform ที่ส่งผลกระทบต่อ Platform 2024.1 SR 1 และในเวอร์ชันก่อนหน้า โดยที่มีหนึ่งในช่องโหว่ที่ถูกแก้ไขและได้รับการรายงานโดยนักทดสอบการเจาะระบบที่ทำงานร่วมกับ NATO ที่หมายเลข CVE-2024-28996 มีคะแนน CVSS 7.5 ที่อนุญาตให้ผู้ใช้งานสามารถค้นหาฐานข้อมูลของ SolarWinds เพื่อหาข้อมูลเกี่ยวกับเครือข่ายได้ ซึ่งช่องโหว่นี้ถูกค้นพบโดย Nils Putnins จากหน่วยงาน NATO Communications and Information Agency

นอกจากนี้บริษัท SolarWinds ยังได้แก้ไขช่องโหว่อีกหลายรายการที่เกี่ยวข้องกับบริษัทภายนอก ที่ช่องโหว่ CVE-2024-28999 (คะแนน CVSS 6.4) และ CVE-2024-29004 (คะแนน CVSS 7.1) เป็นปัญหา race condition และ XSS bug ที่ถูกเก็บใน web console โดยทางบริษัท SolarWinds ได้ปล่อยเวอร์ชัน 2024.2 เพื่อแก้ไขช่องโหว่ดังกล่าว โดยในขณะนี้ยังไม่เป็นที่แน่ชัดว่าช่องโหว่เหล่านี้ได้ถูกนำไปใช้ในการโจมตีจริงหรือไม่

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/164270/security/solarwinds-flaws-serv-u-platform.html

-

15 มิถุนายน 2567 : Cisco จัดการแก้ไขช่องโหว่ของ Webex ที่ถูก compromise ในการประชุมของรัฐบาลเยอรมัน

เมื่อต้นเดือนพฤษภาคม 2024 สื่อเยอรมนี Zeit Online เปิดเผยว่า Threat Actor ได้ใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ Cisco Webex ของรัฐบาลเยอรมันเพื่อเข้าถึงการประชุมภายในที่สำคัญ โดยในเดือนมีนาคม ทางการเยอรมนีได้ยอมรับว่ามีการแฮกการประชุมทางทหารที่เกี่ยวข้องกับการสนับสนุนทางทหารแก่ยูเครน ซึ่งคาดว่าเป็นฝีมือของ Threat Actor ที่เกี่ยวข้องกับรัสเซีย

Cisco ได้ออกคำแนะนำเมื่อช่วงต้นเดือนพฤษภาคม ว่าได้พบช่องโหว่ใน Cisco Webex Meetings ทำให้ Threat Actor สามารถเข้าถึงข้อมูลการประชุมและข้อมูลเมตา โดยผู้เชี่ยวชาญคาดว่าช่องโหว่ที่ถูกใช้คือ Direct Object Reference (IDOR) ที่ไม่ปลอดภัย ทำให้ Threat Actor เข้าถึงข้อมูลการประชุม เช่น หัวข้อและผู้เข้าร่วม รวมถึงสอดแนมการประชุมที่ละเอียดอ่อน ถึงแม้รัฐบาลเยอรมันจะใช้ Webex เวอร์ชันสำหรับภายในองค์กร แต่ห้องประชุมออนไลน์ของเจ้าหน้าที่ระดับสูงบางห้องไม่ได้รับการป้องกันด้วยรหัสผ่าน

Cisco ยืนยันว่าช่องโหว่ดังกล่าวได้รับการแก้ไขแล้ว และได้ดำเนินการแก้ไขทั่วโลก เมื่อวันที่ 28 พฤษภาคม 2024 ทั้งนี้ Cisco ยังแจ้งให้ลูกค้าที่ได้รับผลกระทบว่า ไม่พบความพยายามอื่นในการใช้ประโยชน์จากช่องโหว่นี้อีก และย้ำว่าบริษัทจะยังคงติดตามกิจกรรมดังกล่าวอย่างต่อเนื่อง พร้อมอัปเดตข้อมูลผ่านช่องทางปกติ

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/164173/breaking-news/cisco-webex-flaws-german-government-meetings.html

-

13 มิถุนายน 2567 : การอัปเดตความปลอดภัยของ Android แก้ไขช่องโหว่ 37 รายการ

สัปดาห์นี้ Google เริ่มเผยแพร่ชุดการอัปเดตความปลอดภัยในอุปกรณ์ Android สำหรับเดือนมิถุนายน 2024 พร้อมแพตช์สำหรับช่องโหว่จำนวน 37 รายการ รวมถึงข้อบกพร่องด้านสิทธิ์ที่มีระดับความรุนแรงสูงหลายรายการ

ส่วนแรกของการอัปเดตความปลอดภัยของเดือนนี้ ซึ่งมาถึงบนอุปกรณ์ในรูปแบบแพตช์ความปลอดภัย 2024-06-01แก้ไขข้อบกพร่อง 19 รายการ ในเฟรมเวิร์กและส่วนประกอบของระบบ ซึ่งเป็นช่องโหว่ด้านความปลอดภัยสูงในองค์ประกอบของระบบ ซึ่งอาจนำไปสู่การเพิ่มระดับสิทธิ์ในพื้นที่ โดยไม่จำเป็นต้องมีสิทธิ์ในการดำเนินการเพิ่มเติม ซึ่งในเดือนนี้ข้อบกพร่องด้านความปลอดภัยได้รับการแก้ไขแล้ว 7 รายการ ซึ่งทั้งหมดนี้นำไปสู่การยกระดับสิทธิ์ จากปัญหา 12 ประการที่ได้รับการแก้ไขใน Framework มี 10 ประเด็น คือการยกระดับข้อบกพร่องด้านสิทธิพิเศษ ประเด็นหนึ่งนำไปสู่การเปิดเผยข้อมูล และอีกประเด็นหนึ่งนำไปสู่การปฏิเสธการให้บริการ

ส่วนที่สองของการอัปเดตมาถึงอุปกรณ์ในฐานะระดับแพตช์รักษาความปลอดภัยประจำปี 2567-06-05 และแก้ไขช่องโหว่เพิ่มเติม 18 รายการ ในเคอร์เนล, Imagination Technologies และส่วนประกอบของ Arm, MediaTek และ Qualcomm ข้อบกพร่องเฉพาะของ Qualcomm สามประการมีความสำคัญอย่างยิ่ง อุปกรณ์ที่ใช้งานแพตช์รักษาความปลอดภัยระดับ 2024-06-05 มีการแก้ไขข้อบกพร่องเหล่านี้ทั้งหมด รวมถึงข้อบกพร่องด้านความปลอดภัยที่แก้ไขด้วยแพตช์ระดับก่อนหน้า

สัปดาห์นี้ Google ยังได้ประกาศแพตช์สำหรับช่องโหว่อีก 3 รายการในเฟรมเวิร์กและส่วนประกอบระบบของ Wear OS การอัปเดต Wear OS ยังรวมการแก้ไขทั้งหมดที่มาพร้อมระดับแพตช์ความปลอดภัยของ Android 2024-06-05 แต่ในทางกลับกัน กระดานข่าวด้านความปลอดภัย Android Automotive OS (AAOS) ประจำเดือนมิถุนายน 2024 ไม่มีแพตช์ AAOS ใหม่ แต่การอัปเดต AAOS มีการแก้ไขระดับแพตช์ความปลอดภัย 2024-06-05 ของ Android ยังไม่มีการเผยแพร่กระดานข่าวด้านความปลอดภัยในเดือนมิถุนายน 2024 สำหรับอุปกรณ์ Pixel และ Pixel Watch ซึ่ง Google ไม่ได้กล่าวถึงช่องโหว่ใด ๆ ที่เกี่ยวข้องกับการอัปเดตด้านความปลอดภัยของเดือนนี้ที่กำลังถูกโจมตีอย่างแพร่หลาย ผู้ใช้ควรอัปเดตอุปกรณ์ของตนโดยเร็วที่สุด

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://www.securityweek.com/37-vulnerabilities-patched-in-android/

-

11 มิถุนายน 2567 : Ticketmaster ยืนยันการถูกละเมิดข้อมูลที่ส่งผลกระทบต่อลูกค้า 560 ล้านราย

บริษัท Live Nation เจ้าของ Ticketmaster ยืนยันว่าการรั่วไหลของข้อมูลได้ส่งผลกระทบต่อข้อมูลของลูกค้าจำนวน 560 ล้านราย โดย ShinyHunters ซึ่งเป็นผู้ดูแล BreachForums ได้อ้างถึงการแฮกข้อมูลของ Ticketmaster และได้เสนอขายข้อมูลจำนวน 1.3 TB ซึ่งรวมถึงรายละเอียดทั้งหมดของลูกค้าจำนวน 560 ล้านราย ในราคา 500,000 ดอลลาร์ ที่มีข้อมูลดังนี้ ชื่อ อีเมล ที่อยู่ เบอร์โทรศัพท์ ยอดขายตั๋ว และรายละเอียดการสั่งซื้อ

เหตุการณ์ดังกล่าวได้เกิดขึ้นเมื่อวันที่ 20 พฤษภาคม 2024 ทาง Live Nation Entertainment, Inc ได้พบกิจกรรมที่ไม่ได้รับอนุญาตในสภาพแวดล้อมฐานข้อมูลคลาวด์ของ third-party ที่มีข้อมูลของบริษัท จึงได้เริ่มทำการตรวจสอบเหตุการณ์ที่เกิดขึ้นร่วมกับผู้เชี่ยวชาญ และต่อมาเมื่อวันที่ 27 พฤษภาคม 2024 ได้มีผู้ประสงค์ร้ายเสนอขายข้อมูลผู้ใช้งานของบริษัทบน dark web ซึ่งทางบริษัทได้กำลังดำเนินการเพื่อลดความเสี่ยงต่อผู้ใช้งาน และได้ทำการแจ้งให้หน่วยงานบังคับใช้กฎหมายทราบ นอกจากนี้ยังแจ้งให้หน่วยงานกำกับดูแลและผู้ใช้งานทราบเกี่ยวกับการเข้าถึงข้อมูลส่วนบุคคลที่ไม่ได้รับอนุญาต

ทาง Bleeping Computer รายงานว่า ShinyHunters ได้แจ้งกับ Alon Gal ผู้ร่วมก่อตั้ง Hudson Rock ว่าเขาได้แฮกทั้ง Santander และ Ticketmaster และได้เผยว่าข้อมูลถูกขโมยจากบริษัทคลาวด์ Snowflake โดยใช้ข้อมูลรับรองที่ได้จากมัลแวร์ขโมยข้อมูลเพื่อเข้าถึงบัญชี ServiceNow ของพนักงาน Snowflake จากนั้นใช้ข้อมูลรับรองเพื่อดึงข้อมูล รวมถึงโทเค็นสำหรับการเข้าถึงบัญชีลูกค้า ผู้โจมตียังกล่าวว่าได้ใช้วิธีนี้ขโมยข้อมูลจากบริษัทอื่นๆ อีกด้วย

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://securityaffairs.com/163999/data-breach/ticketmaster-confirms-data-breach.html

-

9 มิถุนายน 2567 : โปรดระวังการอัปเดตเบราว์เซอร์ปลอม ที่แพร่มัลแวร์ BitRAT และ Lumma Stealer

ผู้เป็นภัยคุกคามมีการใช้การอัปเดตเว็บเบราว์เซอร์ปลอม ที่แพร่กระจายมัลแวร์โทรจันการเข้าถึงระยะไกล (RAT) และมัลแวร์ขโมยข้อมูล เช่น BitRATและ Lumma Stealer (หรือที่เรียกว่า LummaC2) โดนนักวิจัยพบชุดห่วงโซ่การโจมตีดังกล่าว จะเริ่มต้นขึ้นเมื่อเป้าหมายหลงเข้าไปเว็บไซต์ที่เป็นกับดักซึ่งมีโค้ด JavaScript ที่ออกแบบมาเพื่อเปลี่ยนเส้นทางผู้ใช้งานที่ตกเป็นเหยื่อไปยังหน้าเว็บการอัปเดตเบราว์เซอร์ปลอม (“chatgpt-app[.]cloud”) โดยหน้าเว็บที่ถูกเปลี่ยนเส้นทางมาพร้อมกับลิงก์ดาวน์โหลดไปยังไฟล์ ZIP (“Update[.]zip”) ที่โฮสต์บน Discord และจะทำการดาวน์โหลดไปยังอุปกรณ์ของเหยื่อโดยอัตโนมัติ ซึ่งเป็นเรื่องที่น่าสังเกตว่าผู้คุกคามมักใช้ Discord เป็นเวกเตอร์การโจมตี โดยการวิเคราะห์ล่าสุดจาก Bitdefender เผยให้เห็นลิงก์อันตรายมากกว่า 50,000 ลิงก์ที่แพร่กระจายมัลแวร์ แคมเปญฟิชชิ่ง และสแปมในช่วง 6 เดือนที่ผ่านมานี้ ซึ่งภายในไฟล์ ZIP คือไฟล์ JavaScript อีกไฟล์ (“Update[.]js”) ซึ่งทริกเกอร์การทำงานของสคริปต์ PowerShell ที่ใช้ในการดึงข้อมูลเพย์โหลดเพิ่มเติม รวมถึง BitRAT และ Lumma Stealer จากเซิร์ฟเวอร์ระยะไกลในรูปแบบของไฟล์รูปภาพ PNG นอกจากนี้ สคริปต์ PowerShell ที่ดึงข้อมูลมาในลักษณะนี้ยังสร้างการคงอยู่และตัวโหลดที่ใช้ .NET ซึ่งส่วนใหญ่ใช้สำหรับการติดตั้งมัลแวร์ในขั้นตอนสุดท้าย โดย eSentire ตั้งสมมติฐานว่าตัวโหลดมีแนวโน้มที่จะโฆษณาว่าเป็น “บริการจัดส่งมัลแวร์” เนื่องจากตัวโหลดเดียวกันนั้นใช้ในการปรับใช้ทั้ง BitRAT และ Lumma Stealer

BitRAT เป็นมัลแวร์ประเภท RAT ที่มีฟีเจอร์หลากหลายซึ่งช่วยให้ผู้โจมตีสามารถรวบรวมข้อมูล ขุดสกุลเงินดิจิทัล ดาวน์โหลดไบนารีเพิ่มเติม และควบคุมโฮสต์ที่ติดไวรัสจากระยะไกล Lumma Stealer มัลแวร์ขโมยข้อมูลซึ่งมีราคา 250 ถึง 1,000 ดอลลาร์ต่อเดือน และเป็นหนึ่งในมัลแวร์ขโมยข้อมูลที่แพร่หลายมากที่สุดในปี 2023 ควบคู่ไปกับ RedLine และ Raccoon ตามรายงานระบุ ความนิยมที่เพิ่มขึ้นของมัลแวร์ LummaC2 ในหมู่กลุ่มที่เป็นภัยคุกคามน่าจะมีสาเหตุมามาจากอัตราความสำเร็จที่สูง ซึ่งหมายถึงประสิทธิผลในการแทรกซึมระบบได้สำเร็จ และขโมยข้อมูลที่ละเอียดอ่อนโดยไม่มีระบบการตรวจจับได้

ทั้งนี้ยังพบว่ามีรูปแบบของห่วงโซ่การโจมตีที่มีลักษณะคล้ายกัน ซึ่งรูปแบบดังกล่าวเกี่ยวข้องกับเว็บไซต์ที่นำเสนอให้ดาวน์โหลดซอฟต์แวร์ที่ละเมิดลิขสิทธิ์ แต่นำไปสู่การปรับใช้ตัวโหลดมัลแวร์ เช่น PrivateLoader และ TaskLoader ซึ่งทั้งคู่เสนอเป็นบริการแบบจ่ายต่อการติดตั้ง (PPI) สำหรับอาชญากรไซเบอร์รายอื่นเพื่อให้ดำเนินการส่งเพย์โหลดของตนเอง

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://thehackernews.com/2024/06/beware-fake-browser-updates-deliver.html

-

7 มิถุนายน 2567 : CISA เพิ่มช่องโหว่ NextGen Healthcare Mirth Connect ลงใน Known Exploited Vulnerabilities (KEV) แคตตาล็อก

หน่วยงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐ (CISA) ได้เพิ่มช่องโหว่ NextGen Healthcare Mirth Connect ลงในแคตตาล็อก Known Exploited Vulnerabilities ( KEV ) ที่ช่องโหว่หมายเลข CVE-2023-43208 ซึ่งเป็นช่องโหว่ Deserialization of Untrusted Data โดยช่องโหว่ดังกล่าวส่งผลกระทบต่อ NextGen Healthcare Mirth Connect ก่อนเวอร์ชัน 4.4.1 ที่ทำให้ผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องสามารถ remote code execution

เพื่อลดความเสี่ยงของช่องโหว่ หน่วยงานภายใต้การกำกับดูแล Federal Civilian Executive Branch (FCEB) จะต้องแก้ไขช่องโหว่ที่ระบุภายในวันที่กำหนด เพื่อป้องกันการถูกโจมตีและใช้ประโยชน์จากช่องโหว่ ซึ่งผู้เชี่ยวชาญได้แนะนำให้หน่วยงานเอกชนตรวจสอบแคตตาล็อก เพื่อแก้ไขช่องโหว่ และทาง CISA ได้กำหนดให้หน่วยงานของรัฐบาลต้องแก้ไขช่องโหว่ดังกล่าวภายในวันที่ 10 มิถุนายน 2024

-

5 มิถุนายน 2567 : Dell แจ้งเตือนลูกค้าเกี่ยวกับการละเมิดข้อมูล

บริษัท Dell แจ้งเตือนลูกค้าเกี่ยวกับการละเมิดข้อมูล หลังจากที่อาชญากรทางไซเบอร์มีการเสนอขายฐานข้อมูลเกี่ยวกับลูกค้าของ Dell จำนวน 49 ล้าน record โดยผู้ไม่ประสงค์ดีที่ใช้ชื่อ Menelik ได้โพสต์ข้อความบนเว็บไซต์ Breach Forums ว่า “ข้อมูลดังกล่าวประกอบด้วยลูกค้า 49 ล้านรายและข้อมูลอื่น ๆ ของระบบที่ซื้อจาก Dell ระหว่างปี 2560-2567 เป็นข้อมูลล่าสุดที่ลงทะเบียนไว้ที่เซิร์ฟเวอร์ของ Dell โปรดติดต่อฉันเพื่อสอบถามเกี่ยวกับการใช้งานและอื่น ๆ ฉันเป็นคนเดียวที่มีข้อมูล” ตามข้อมูลของ Menelik ประกอบไปด้วยฐานข้อมูลต่าง ๆ เช่น ชื่อเต็มของผู้ซื้อหรือชื่อบริษัท, ที่อยู่รวมทั้งรหัสไปรษณีย์และประเทศ, แท็กบริการเจ็ดหลักเฉพาะของระบบ, วันที่จัดส่งของระบบ, แผนการรับประกัน, หมายเลขซีเรียลผลิตภัณฑ์, หมายเลขลูกค้า และหมายเลขคำสั่งซื้อ โดยข้อมูลที่ได้รับผลกระทบส่วนใหญ่จะจำหน่ายในประเทศสหรัฐอเมริกา จีน อินเดีย ออสเตรเลีย และแคนาดา และมีผู้ใช้งานได้รายงานว่าได้รับอีเมลจาก Dell ซึ่งเห็นได้ชัดว่าส่งถึงลูกค้าที่มีการเข้าถึงข้อมูลระหว่างเหตุการณ์นี้ ถึงแม้ว่า Dell อาจพยายามลดระดับความร้ายแรงของเหตุการณ์ โดยอ้างว่าไม่มีความเสี่ยงที่มีนัยสำคัญต่อลูกค้าเมื่อพิจารณาจากประเภทของข้อมูลที่เกี่ยวข้อง และก็มั่นใจว่าไม่มีที่อยู่อีเมลรวมอยู่ด้วย ที่อยู่อีเมลเป็นตัวระบุเฉพาะที่สามารถอนุญาตให้นายหน้าข้อมูลสามารถผสานและเพิ่มคุณค่าฐานข้อมูลของตนได้เท่านั้น

นี่เป็นการละเมิดข้อมูลขนาดใหญ่อีกครั้งหนึ่งที่ทำให้เรามีคำถามว่าเราต้องระวังอย่ามองข้ามการละเมิดข้อมูลเหล่านี้ไปพร้อมกับความคิดเห็นเช่น พวกเขารู้ข้อมูลทุกอย่างที่ควรรู้แล้ว ซึ่งข้อมูลประเภทนี้จะถูกผู้ไม่หวังดีนำไปใช้เพื่อหลอกลวงโดยการปลอมแปลงเป็นฝ่ายสนับสนุนของบริษัท Dell ดังนั้น เราจึงต้องมีการดำเนินการป้องกันตนเองจากเหตุการณ์ละเมิดข้อมูลเช่น ต้องตรวจสอบคำแนะนำของผู้ขาย การละเมิดแต่ละครั้งจะแตกต่างกัน ดังนั้นโปรดตรวจสอบกับผู้ขายเพื่อดูว่าเกิดอะไรขึ้น และปฏิบัติตามคำแนะนำเฉพาะที่พวกเขาเสนอ ทำการเปลี่ยนรหัสผ่านของคุณ เปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัย (2FA) ระวังผู้ขายปลอมที่อาจติดต่อคุณโดยอ้างว่าเป็นผู้ขาย ตรวจสอบเว็บไซต์ของผู้ขายเพื่อดูว่าพวกเขากำลังติดต่อกับเราจริงหรือไม่

แหล่งข่าว https://www.thaicert.or.th/category/cybernews/

แหล่งข่าว https://www.malwarebytes.com/blog/news/2024/05/dell-notifies-customers-about-data-breach

-

3 มิถุนายน 2567 : UK ยืนยันว่ากระทรวงกลาโหมถูกละเมิดข้อมูลโดยการเปิดเผยข้อมูลเงินเดือน

UK Government ยืนยันว่ามี Threat Actor ได้ละเมิดข้อมูลของกระทรวงกลาโหม โดยได้เข้าถึง payment network บางส่วนของกองทัพ ซึ่งระบบที่ถูกโจมตีเป็นข้อมูลส่วนบุคคลของบุคลากรที่ยังประจำการอยู่และบุคลากรสำรอง รวมถึงทหารผ่านศึกที่เกษียณอายุบางส่วน โดยรัฐมนตรีกระทรวงกลาโหม Grant Shapps กล่าวว่า Ministry of Defence (MoD) ได้ทราบถึงการเข้าถึงดังกล่าวโดยได้แยกระบบเพื่อป้องกันการแพร่กระจายของภัยคุกคามและหยุดการชำระเงินทั้งหมด โดยที่เหตุการณ์ดังกล่าวไม่ได้ส่งผลกระทบต่อเงินเดือน การชำระค่าใช้จ่ายของเงินบำนาญของทหารผ่านศึก

ระบบที่ถูกโจมตีประกอบไปด้วยข้อมูลส่วนบุคคลซึ่งสามารถเข้าถึงชื่อและรายละเอียดธนาคาร หรือในบางกรณีก็สามารถเข้าถึงที่อยู่ของบุคลากรที่ได้รับผลกระทบได้ โดยเป็นข้อมูลของบุคลากรในกองทัพและทหารผ่านศึกประมาณ 272,000 คน ซึ่งในขณะนี้ยังไม่พบว่าแฮกเกอร์ได้ขโมยข้อมูลอื่น ๆ ใดออกไปบ้าง ซึ่งผู้ที่ได้รับผลกระทบจากการละเมิดดังกล่าวจะได้รับจดหมายแจ้งเตือนเกี่ยวกับเหตุการณ์ดังกล่าวถึงข้อมูลที่อาจถูกเปิดเผย

-

1 มิถุนายน 2567 : DocGo ผู้ให้บริการด้านการรักษาพยาบาลเคลื่อนที่ เปิดเผยการโจมตีทางไซเบอร์หลังจากแฮกเกอร์ขโมยข้อมูลสุขภาพของผู้ป่วย

บริษัท DocGo ผู้ให้บริการด้านการรักษาพยาบาลเคลื่อนที่ ยืนยันว่าได้รับผลกระทบจากการโจมตีทางไซเบอร์ หลังจากที่แฮกเกอร์ละเมิดระบบและขโมยข้อมูลด้านสุขภาพของผู้ป่วยจำนวนหนึ่ง โดยบริษัทระบุว่าแฮกเกอร์เข้าถึง “บันทึกการรักษาพยาบาล”

DocGo เป็นผู้ให้บริการด้านสุขภาพที่มีบริการรถพยาบาล และการตรวจติดตามระยะไกลสำหรับผู้ป่วยใน 30 รัฐของสหรัฐอเมริกา และในสหราชอาณาจักร ในการยื่นแบบฟอร์ม FORM 8-K ต่อคณะกรรมการกำกับหลักทรัพย์และตลาดหลักทรัพย์สหรัฐฯ (SEC) บริษัทเตือนว่าพวกเขาเพิ่งประสบกับการโจมตีทางไซเบอร์ และกำลังทำงานร่วมกับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์บุคคลที่สามเพื่อสอบสวนเหตุการณ์ โดย DocGo ระบุว่า ทันทีที่พบกิจกรรมที่ไม่ได้รับอนุญาต พวกเขาได้ดำเนินการเพื่อตอบสนอง รวมถึงการเริ่มการสืบสวนร่วมกับผู้เชี่ยวชาญ และแจ้งหน่วยงานบังคับใช้กฎหมายที่เกี่ยวข้อง แม้ว่าบริษัทจะไม่ได้เปิดเผยรายละเอียดของมาตรการป้องกันที่นำมาใช้ แต่มีแนวโน้มว่าพวกเขาจะปิดระบบไอทีเพื่อป้องกันการแพร่กระจายของการโจมตี โดยบริษัทเร่งดำเนินการติดต่อไปยังบุคคลที่ข้อมูลของพวกเขาถูกละเมิดแล้ว ซึ่ง DocGo เน้นย้ำว่าไม่มีหน่วยธุรกิจอื่นใดได้รับผลกระทบ และไม่มีหลักฐานว่ามีการเข้าถึงโดยไม่ได้รับอนุญาต นอกจากนี้ บริษัทยังระบุว่าไม่เชื่อว่าการโจมตีดังกล่าวจะส่งผลกระทบอย่างมีนัยสำคัญต่อการดำเนินงานและการเงินของบริษัท จนถึงขณะนี้ ยังไม่มีผู้ก่อภัยคุกคามรายใดอ้างความรับผิดชอบต่อการละเมิด และหากเป็นการโจมตีด้วยแรนซัมแวร์และไม่มีการจ่ายค่าไถ่ อาจมีความเป็นไปได้ที่ข้อมูลที่ถูกขโมยไปจะถูกใช้เป็นช่องทางในการขู่กรรโชกในอนาคต ซึ่ง DocGo ยังไม่มีข้อมูลเพิ่มเติมเกี่ยวกับผลกระทบของการโจมตีนี้ และจะให้รายละเอียดเพิ่มเติมเมื่อการสอบสวนดำเนินเสร็จแล้ว